Analisi degli eventi Cisco utilizzando strumenti esterni

Informazioni sul prodotto

Il prodotto consente agli utenti di integrarsi con Cisco SecureX e di accedervi utilizzando la funzionalità della barra multifunzione nella FMC web interfaccia.

Specifiche

- Integrazione: Cisco SecureX

- Interfaccia: FMC web interfaccia

- Caratteristica del nastro: In fondo ad ogni pagina

Istruzioni per l'uso del prodotto

Accesso a SecureX utilizzando la barra multifunzione

Per accedere a SecureX utilizzando la funzione barra multifunzione, attenersi alla seguente procedura:

- In FMC, fai clic sulla barra multifunzione nella parte inferiore di qualsiasi pagina FMC.

- Fare clic su "Ottieni SecureX".

- Accedi a SecureX.

- Fare clic sul collegamento per autorizzare l'accesso.

- Fare clic sulla barra multifunzione per espanderla e utilizzarla.

Analisi degli eventi utilizzando strumenti esterni

Per eseguire l'analisi degli eventi utilizzando strumenti esterni, attenersi alla seguente procedura:

- In FMC, fai clic sulla barra multifunzione nella parte inferiore di qualsiasi pagina FMC.

- Fare clic su "Ottieni SecureX".

- Accedi a SecureX.

- Fare clic sul collegamento per autorizzare l'accesso.

- Fare clic sulla barra multifunzione per espanderla e utilizzarla.

Analisi degli eventi con Cisco SecureX Threat Response

Cisco SecureX Threat Response (precedentemente noto come Cisco Threat Response) consente agli utenti di rilevare, indagare e rispondere rapidamente alle minacce. Per eseguire l'analisi degli eventi con Cisco SecureX Threat Response, attenersi alla seguente procedura:

- In FMC, fai clic sulla barra multifunzione nella parte inferiore di qualsiasi pagina FMC.

- Fare clic su "Ottieni SecureX".

- Accedi a SecureX.

- Fare clic sul collegamento per autorizzare l'accesso.

- Fare clic sulla barra multifunzione per espanderla e utilizzarla.

View Dati sugli eventi in Cisco SecureX Threat Response

A view dati sugli eventi in Cisco SecureX Threat Response, seguire

questi passaggi:

- Accedi a Cisco SecureX Threat Response come richiesto.

Utilizzo dell'indagine sugli eventi Web-Risorse basate

Per indagare sugli eventi utilizzando webbasate su risorse, attenersi alla seguente procedura:

- Accedi a Cisco SecureX Threat Response come richiesto.

- Utilizza la funzionalità di avvio incrociato contestuale per trovare ulteriori informazioni sulle potenziali minacce in webrisorse basate al di fuori del Firepower Management Center.

- Fare clic direttamente da un evento nell'evento viewer o dashboard nel Firepower Management Center alle informazioni pertinenti nella risorsa esterna.

Informazioni sulla gestione delle risorse contestuali di lancio incrociato

Per gestire esterni webbasate su risorse, attenersi alla seguente procedura:

- Vai ad Analisi > Avanzate > Lancio incrociato contestuale.

- Gestisci le risorse predefinite e di terze parti offerte da Cisco.

- Puoi disabilitare, eliminare o rinominare le risorse secondo necessità.

Domande frequenti

- D: Cos'è SecureX?

R: SecureX è una piattaforma di integrazione nel cloud Cisco che consente agli utenti di analizzare gli incidenti utilizzando dati aggregati da più prodotti, incluso Firepower. - D: Come posso accedere a SecureX utilizzando la funzionalità della barra multifunzione?

R: Per accedere a SecureX utilizzando la funzionalità della barra multifunzione, fare clic sulla barra multifunzione nella parte inferiore di qualsiasi pagina FMC e seguire i passaggi forniti. - D: Posso view dati sugli eventi in Cisco SecureX Threat Response?

A: Sì, puoi view dati degli eventi in Cisco SecureX Threat Response accedendo come richiesto. - D: Come posso indagare sugli eventi utilizzando webrisorse basate?

R: Per indagare sugli eventi utilizzando webrisorse, accedi a Cisco SecureX Threat Response e utilizza la funzionalità di avvio incrociato contestuale per trovare informazioni pertinenti.

Integrazione con Cisco SecureX

View e lavora con i dati di tutti i tuoi prodotti di sicurezza Cisco e altro ancora attraverso un unico pannello di controllo, il portale cloud SecureX. Utilizza gli strumenti disponibili tramite SecureX per arricchire le tue cacce e indagini sulle minacce. SecureX può anche fornire informazioni utili su dispositivi e dispositivi, ad esempio se su ciascuno di essi è in esecuzione una versione software ottimale.

- Per ulteriori informazioni su SecureX, vedere http://www.cisco.com/c/en/us/products/security/securex.html.

- Per integrare Firepower con SecureX, consultare la Guida all'integrazione di Firepower e SecureX all'indirizzo https://cisco.com/go/firepower-securex-documentation.

Accedi a SecureX utilizzando la barra multifunzione

La barra multifunzione viene visualizzata nella parte inferiore di ogni pagina della FMC web interfaccia. Puoi utilizzare la barra multifunzione per passare rapidamente ad altri prodotti di sicurezza Cisco e lavorare con dati sulle minacce provenienti da più fonti.

Prima di iniziare

- Se non vedi la barra multifunzione SecureX nella parte inferiore di FMC web pagine dell'interfaccia, non utilizzare questa procedura. Consulta invece la Guida all'integrazione di Firepower e SecureX all'indirizzo https://cisco.com/go/firepower-securex-documentation.

- Se non disponi già di un account SecureX, ottienine uno dal tuo reparto IT.

Procedura

- Passaggio 1 In FMC, fare clic sulla barra multifunzione nella parte inferiore di qualsiasi pagina FMC.

- Passaggio 2 Fare clic su Ottieni SecureX.

- Passaggio 3 Accedi a SecureX.

- Passaggio 4 Fare clic sul collegamento per autorizzare l'accesso.

- Passaggio 5Fare clic sulla barra multifunzione per espanderla e utilizzarla.

Cosa fare dopo

Per informazioni sulle funzionalità della barra multifunzione e su come utilizzarle, vedere la guida in linea in SecureX.

Analisi degli eventi con risposta alle minacce Cisco SecureX

Cisco SecureX Threat Response era precedentemente noto come Cisco Threat Response (CTR). Rileva, analizza e rispondi rapidamente alle minacce utilizzando Cisco SecureX Threat Response, la piattaforma di integrazione nel cloud Cisco che consente di analizzare gli incidenti utilizzando i dati aggregati di più prodotti, inclusi Potenza di fuoco.

- Per informazioni generali sulla risposta alle minacce Cisco SecureX, vedere: https://www.cisco.com/c/en/us/products/security/threat-response.html.

- Per istruzioni dettagliate sull'integrazione di Firepower con la risposta alle minacce Cisco SecureX, vedere:

- La guida all'integrazione della risposta alle minacce Firepower e Cisco SecureX su https://cisco.com/go/firepower-ctr-integration-docs.

View Dati sugli eventi nella risposta alle minacce Cisco SecureX

Prima di iniziare

- Configurare l'integrazione come descritto nella Guida all'integrazione della risposta alle minacce Firepower e Cisco SecureX all'indirizzo https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review la guida in linea nella risposta alle minacce Cisco SecureX per scoprire come individuare, indagare e agire in merito alle minacce.

- Avrai bisogno delle tue credenziali per accedere alla risposta alle minacce Cisco SecureX.

Procedura

Passo 1

In Firepower Management Center, esegui una delle seguenti operazioni:

- Per passare alla risposta alle minacce Cisco SecureX da un evento specifico:

- Passare a una pagina nel menu Analisi > Intrusioni che elenca un evento supportato.

- Fare clic con il pulsante destro del mouse su un indirizzo IP di origine o di destinazione e selezionare View in SecureX.

- A view informazioni sull'evento in generale:

- Passare a Sistema > Integrazioni > Servizi cloud.

- Clicca sul link per view eventi nella risposta alle minacce Cisco SecureX.

Passo 2

Accedi alla risposta alle minacce Cisco SecureX come richiesto.

Utilizzo dell'indagine sugli eventi Web-Risorse basate

Utilizza la funzionalità di avvio incrociato contestuale per trovare rapidamente ulteriori informazioni sulle potenziali minacce in webrisorse basate al di fuori del Firepower Management Center. Per esample, potresti:

- Cercare un indirizzo IP di origine sospetto in un servizio ospitato su cloud di Cisco o di terze parti che pubblica informazioni su minacce note e sospette oppure

- Cerca istanze passate di una particolare minaccia nei registri storici della tua organizzazione, se la tua organizzazione archivia tali dati in un'applicazione SIEM (Security Information and Event Management).

- Cerca informazioni su un particolare file, compreso file informazioni sulla traiettoria, se la tua organizzazione ha implementato Cisco AMP per gli endpoint.

Quando indaghi su un evento, puoi fare clic direttamente da un evento nell'evento viewer o dashboard nel Firepower Management Center alle informazioni pertinenti nella risorsa esterna. Ciò ti consente di raccogliere rapidamente il contesto attorno a un evento specifico in base ai suoi indirizzi IP, porte, protocollo, dominio e/o hash SHA 256. Per esample, supponiamo che tu stia guardando il widget della dashboard Top Attackers e desideri trovare maggiori informazioni su uno degli indirizzi IP di origine elencati. Vuoi vedere quali informazioni Talos pubblica su questo indirizzo IP, quindi scegli la risorsa "Talos IP". Il Talos web site si apre su una pagina con informazioni su questo specifico indirizzo IP. È possibile scegliere da una serie di collegamenti predefiniti ai servizi di intelligence sulle minacce Cisco e di terze parti comunemente utilizzati e aggiungere collegamenti personalizzati ad altri webservizi basati su SIEM e a SIEM o altri prodotti che dispongono di a web interfaccia. Tieni presente che alcune risorse potrebbero richiedere un account o l'acquisto di un prodotto.

Informazioni sulla gestione delle risorse contestuali di lancio incrociato

- Gestisci esterno webrisorse basate sulla pagina Analisi > Avanzate > Lancio incrociato contestuale.

Eccezione:

Gestire i collegamenti incrociati a un'appliance di Secure Network Analytics seguendo la procedura in Configurazione dei collegamenti incrociati per Secure Network Analytics.

- Le risorse predefinite offerte da Cisco sono contrassegnate dal logo Cisco. I restanti collegamenti sono risorse di terze parti.

- Puoi disabilitare o eliminare tutte le risorse che non ti servono oppure puoi rinominarle, ad esample anteponendo al nome una "z" minuscola in modo che la risorsa venga ordinata in fondo all'elenco. La disabilitazione di una risorsa ad avvio incrociato la disabilita per tutti gli utenti. Non puoi ripristinare le risorse eliminate, ma puoi ricrearle.

- Per aggiungere una risorsa, vedere Aggiungere risorse cross-launch contestuali.

Requisiti per le risorse cross-launch contestuali personalizzate

Quando si aggiungono risorse cross-launch contestuali personalizzate:

- Le risorse devono essere accessibili tramite web browser.

- Sono supportati solo i protocolli http e https.

- Sono supportate solo le richieste GET; Le richieste POST non lo sono.

- Codifica delle variabili in URLs non è supportato. Sebbene gli indirizzi IPv6 possano richiedere la codifica dei separatori di due punti, la maggior parte dei servizi non richiede questa codifica.

- È possibile configurare fino a 100 risorse, incluse le risorse predefinite.

- Devi essere un utente amministratore o analista della sicurezza per creare un avvio incrociato, ma puoi anche essere un analista della sicurezza di sola lettura per utilizzarli.

Aggiungi risorse contestuali cross-launch

- È possibile aggiungere risorse contestuali di lancio incrociato come servizi di intelligence sulle minacce e strumenti SIEM (Security Information and Event Management).

- Nelle distribuzioni multidominio puoi visualizzare e utilizzare le risorse nei domini principali, ma puoi solo creare e modificare le risorse nel dominio corrente. Il numero totale di risorse in tutti i domini è limitato a 100.

Prima di iniziare

- Se stai aggiungendo collegamenti a un'appliance Secure Network Analytics, controlla se i collegamenti desiderati esistono già; la maggior parte dei collegamenti viene creata automaticamente durante la configurazione di Cisco Security Analytics and Logging (On Premises).

- Vedi Requisiti per le risorse cross-launch contestuali personalizzate.

- Se necessario per la risorsa a cui ti collegherai, creerai o otterrai un account e le credenziali necessarie per l'accesso. Facoltativamente, assegnare e distribuire le credenziali per ciascun utente che necessita dell'accesso.

- Determina la sintassi del collegamento alla query per la risorsa a cui ti collegherai:

- Accedi alla risorsa tramite browser e, utilizzando la documentazione relativa a quella risorsa secondo necessità, formula il collegamento di query necessario per cercare un messaggio di posta specificoample del tipo di informazioni che desideri trovare nel collegamento della query, ad esempio un indirizzo IP.

- Esegui la query, quindi copia il risultato URL dalla barra degli indirizzi del browser.

- Per esempioample, potresti avere la query URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

Procedura

- Passo 1

Scegli Analisi > Avanzate > Lancio incrociato contestuale. - Passaggio 2 Fare clic su Nuovo avvio incrociato.

Nel modulo visualizzato tutti i campi contrassegnati da un asterisco richiedono un valore. - Passaggio 3Immettere un nome di risorsa univoco.

- Passaggio 4 Incolla la lavorazione URL stringa dalla tua risorsa nel file URL Campo modello.

- Passaggio 5 Sostituisci i dati specifici (come un indirizzo IP) nella stringa di query con una variabile appropriata: posiziona il cursore, quindi fai clic su una variabile (ad es.ample, ip) una volta per inserire la variabile.

- Nell'example dalla sezione "Prima di iniziare" sopra, il file risultante URL potrebbe essere https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- Quando viene utilizzato il collegamento contestuale al lancio incrociato, la variabile {ip} nel file URL verrà sostituito dall'indirizzo IP su cui l'utente fa clic con il pulsante destro del mouse nell'evento viewer o dashboard.

- Per una descrizione di ciascuna variabile, passa il mouse sopra la variabile.

- Puoi creare più collegamenti incrociati contestuali per un singolo strumento o servizio, utilizzando variabili diverse per ciascuno.

- Passaggio 6 Fare clic su Test con esampi dati (

) per testare il collegamento con exampi dati.

) per testare il collegamento con exampi dati. - Passaggio 7Risolvere eventuali problemi.

- Passaggio 8 Fare clic su Salva.

Esamina gli eventi utilizzando il lancio incrociato contestuale

Prima di iniziare

Se la risorsa a cui accederai richiede credenziali, assicurati di disporre di tali credenziali.

Procedura

- Passaggio 1 Passare a una delle seguenti pagine del Firepower Management Center che mostra gli eventi:

- Un cruscotto (Overview > Cruscotti) o

- Un evento viewpagina er (qualsiasi opzione di menu nel menu Analisi che include una tabella di eventi).

- Passaggio 2 Fare clic con il pulsante destro del mouse sull'evento di interesse e scegliere la risorsa contestuale di lancio incrociato da utilizzare.

- Se necessario, scorri verso il basso nel menu contestuale per vedere tutte le opzioni disponibili.

- Il tipo di dati su cui fai clic con il pulsante destro del mouse determina le opzioni visualizzate; per esample, se fai clic con il pulsante destro del mouse su un indirizzo IP, vedrai solo le opzioni di avvio incrociato contestuali pertinenti agli indirizzi IP.

- Quindi, per esample, per ottenere informazioni sulle minacce da Cisco Talos su un indirizzo IP di origine nel widget del dashboard Top Attackers, scegliere Talos SrcIP o Talos IP.

- Se una risorsa include più variabili, l'opzione per scegliere quella risorsa è disponibile solo per gli eventi che hanno un singolo valore possibile per ciascuna variabile inclusa.

- La risorsa contestuale di avvio incrociato si apre in una finestra del browser separata.

- L'elaborazione della query potrebbe richiedere del tempo, a seconda della quantità di dati da interrogare, della velocità e della domanda della risorsa e così via.

- Passaggio 3Se necessario, accedere alla risorsa.

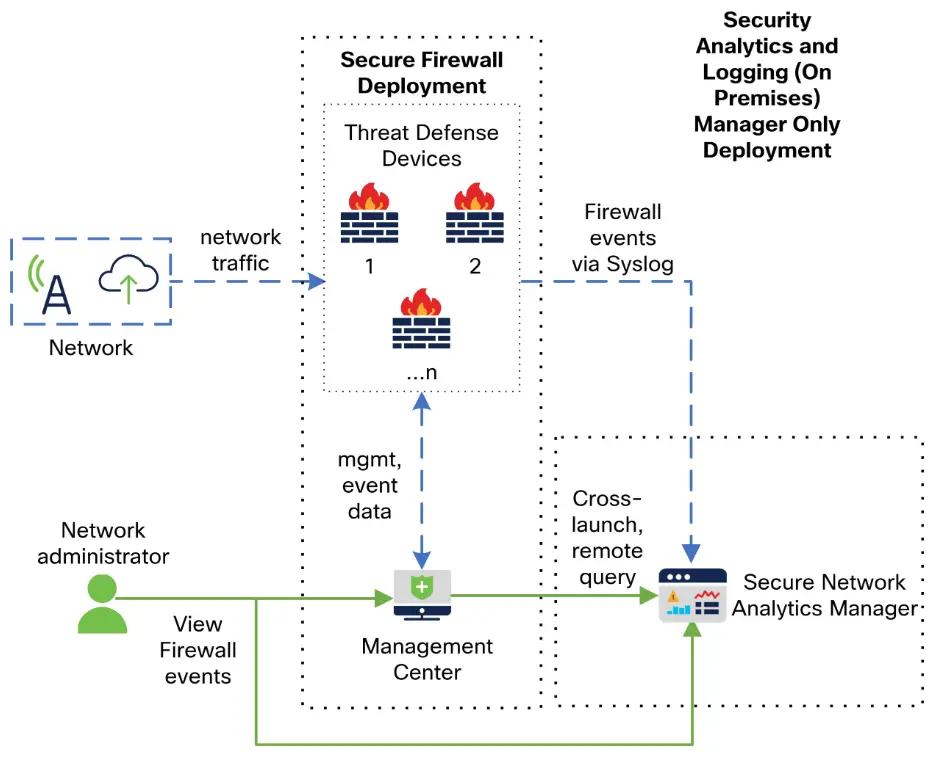

Configura i collegamenti incrociati per l'analisi della rete sicura

- Puoi eseguire il lancio incrociato dai dati degli eventi in Firepower ai dati correlati nel tuo dispositivo Secure Network Analytics.

- Per ulteriori informazioni sul prodotto Secure Network Analytics, vedere https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- Per informazioni generali sul lancio incrociato contestuale, vedere esaminare gli eventi utilizzando il lancio incrociato contestuale.

- Utilizza questa procedura per configurare rapidamente una serie di collegamenti incrociati al tuo dispositivo Secure Network Analytics.

Nota

- Se in seguito è necessario apportare modifiche a questi collegamenti, tornare a questa procedura; non è possibile apportare modifiche direttamente nella pagina dell'elenco contestuale del lancio incrociato.

- È possibile creare manualmente collegamenti aggiuntivi per l'avvio incrociato nell'appliance Secure Network Analytics utilizzando la procedura in Aggiungere risorse contestuali di avvio incrociato, ma tali collegamenti sarebbero indipendenti dalle risorse create automaticamente e dovrebbero quindi essere gestiti manualmente (eliminati, aggiornato, ecc.)

Prima di iniziare

- È necessario disporre di un'appliance Secure Network Analytics distribuita e in esecuzione.

- Se desideri inviare dati Firepower al tuo dispositivo Secure Network Analytics utilizzando Cisco Security Analytics and Logging (On Premises), consulta Archiviazione remota dei dati su un dispositivo Secure Network Analytics.

Procedura

- Passaggio 1Selezionare Sistema > Registrazione > Analisi e registrazione della sicurezza.

- Passaggio 2Abilitare la funzione.

- Passaggio 3Immettere il nome host o l'indirizzo IP e la porta dell'appliance Secure Network Analytics. La porta predefinita è 443.

- Passaggio 4 Fare clic su Salva.

- Passaggio 5Verificare i nuovi collegamenti al lancio incrociato: selezionare Analisi > Avanzate > Lancio incrociato contestuale. Se è necessario apportare modifiche, tornare a questa procedura; non è possibile apportare modifiche direttamente nella pagina dell'elenco contestuale del lancio incrociato.

Cosa fare dopo

- Per eseguire il lancio incrociato da un evento all'evento Secure Network Analytics viewehm, avrai bisogno delle tue credenziali di Secure Network Analytics.

- Per incrociare il lancio da un evento nell'evento FMC viewer o dashboard, fai clic con il pulsante destro del mouse sulla cella della tabella di un evento pertinente e scegli l'opzione appropriata.

- L'elaborazione della query potrebbe richiedere del tempo, a seconda della quantità di dati da interrogare, della velocità e della domanda sulla console di gestione Stealthwatch, ecc.

Informazioni sull'invio di messaggi syslog per eventi di sicurezza

- È possibile inviare dati relativi alla connessione, all'intelligence sulla sicurezza, alle intrusioni e file ed eventi malware tramite syslog a uno strumento SIEM (Security Information and Event Management) o a un'altra soluzione di archiviazione e gestione di eventi esterna.

- Questi eventi vengono talvolta definiti anche eventi Snort®.

Informazioni sulla configurazione del sistema per inviare dati sugli eventi di sicurezza a Syslog

Per configurare il sistema per inviare syslog di eventi di sicurezza, è necessario conoscere quanto segue:

- Best practice per la configurazione della messaggistica syslog degli eventi di sicurezza

- Posizioni di configurazione per i log di sistema degli eventi di sicurezza

- Impostazioni della piattaforma FTD che si applicano ai messaggi syslog degli eventi di sicurezza

- Se apporti modifiche alle impostazioni syslog in qualsiasi policy, è necessario ridistribuirle affinché le modifiche abbiano effetto.

Best practice per la configurazione della messaggistica syslog degli eventi di sicurezza

| Dispositivo e versione | Configurazione Posizione |

| Tutto | Se utilizzerai syslog o memorizzerai eventi esternamente, evita caratteri speciali nei nomi degli oggetti come i nomi delle policy e delle regole. I nomi degli oggetti non devono contenere caratteri speciali, ad esempio virgole, che l'applicazione ricevente può utilizzare come separatori. |

| Difesa dalle minacce della potenza di fuoco | 1. Configurare le impostazioni della piattaforma FTD (Dispositivi > Impostazioni piattaforma > Impostazioni di difesa dalle minacce > Syslog.)

Vedi anche Impostazioni della piattaforma FTD che si applicano ai messaggi syslog degli eventi di sicurezza. 2. Nella scheda Registrazione della politica di controllo degli accessi, scegli di utilizzare le impostazioni della piattaforma FTD. 3. (Per eventi di intrusione) Configurare i criteri di intrusione per utilizzare le impostazioni nella scheda Registrazione dei criteri di controllo degli accessi. (Questa è l'impostazione predefinita.)

Non è consigliabile sovrascrivere nessuna di queste impostazioni. Per i dettagli essenziali, vedere Invio di messaggi di registro di sistema degli eventi di sicurezza da dispositivi FTD. |

| Tutti gli altri dispositivi | 1. Crea una risposta di avviso.

2. Configurare la policy di controllo degli accessi Registrazione per utilizzare la risposta all'avviso. 3. (Per eventi di intrusione) Configurare le impostazioni syslog nei criteri di intrusione. Per i dettagli completi, consulta Invio di messaggi di registro di sistema degli eventi di sicurezza dai dispositivi classici. |

Invia messaggi di registro di sistema degli eventi di sicurezza dai dispositivi FTD

Questa procedura documenta la configurazione delle migliori pratiche per l'invio di messaggi syslog per eventi di sicurezza (connessione, connessione relativa alla sicurezza, intrusione, fileed eventi malware) dai dispositivi Firepower Threat Defense.

Nota

Molte impostazioni del registro di sistema di Firepower Threat Defense non sono applicabili agli eventi di sicurezza. Configurare solo le opzioni descritte in questa procedura.

Prima di iniziare

- In FMC, configura le policy per generare eventi di sicurezza e verifica che gli eventi che ti aspetti di vedere vengano visualizzati nelle tabelle applicabili nel menu Analisi.

- Raccogli l'indirizzo IP, la porta e il protocollo del server syslog (UDP o TCP):

- Assicurati che i tuoi dispositivi possano raggiungere i server syslog.

- Confermare che i server syslog possano accettare messaggi remoti.

- Per informazioni importanti sulla registrazione delle connessioni, vedere il capitolo sulla registrazione delle connessioni.

Procedura

- Passaggio 1 Configurare le impostazioni syslog per il dispositivo Firepower Threat Defense:

- Fai clic su Dispositivi > Impostazioni piattaforma.

- Modifica la policy delle impostazioni della piattaforma associata al tuo dispositivo Firepower Threat Defense.

- Nel riquadro di navigazione sinistro, fare clic su Syslog.

- Fare clic su Server Syslog e fare clic su Aggiungi per immettere server, protocollo, interfaccia e informazioni correlate. In caso di domande sulle opzioni in questa pagina, vedere Configurare un server Syslog.

- Fare clic su Impostazioni syslog e configurare le seguenti impostazioni:

- Abilita Orarioamp sui messaggi syslog

- Orarioamp Formato

- Abilita ID dispositivo syslog

- Fare clic su Impostazione registrazione.

- Seleziona se inviare o meno i syslog in formato EMBLEM.

- Salva le tue impostazioni.

- Passaggio 2 Configurare le impostazioni di registrazione generali per la policy di controllo degli accessi (inclusi file e registrazione del malware):

- Fare clic su Criteri > Controllo di accesso.

- Modificare la policy di controllo degli accessi applicabile.

- Fare clic su Registrazione.

- Selezionare FTD 6.3 e versioni successive: utilizzare le impostazioni syslog configurate nel criterio Impostazioni piattaforma FTD distribuito nel dispositivo.

- (Facoltativo) Seleziona una gravità syslog.

- Se invierai file ed eventi malware, seleziona Invia messaggi Syslog per File ed eventi malware.

- Fare clic su Salva.

- Passaggio 3Abilitare la registrazione degli eventi di connessione relativi alla sicurezza per la policy di controllo degli accessi:

- Nella stessa policy di controllo degli accessi, fare clic sulla scheda Security Intelligence.

- In ciascuna delle seguenti posizioni, fare clic su Registrazione (

) e abilitare l'inizio e la fine delle connessioni e del server Syslog:

) e abilitare l'inizio e la fine delle connessioni e del server Syslog:

- Accanto alla politica DNS.

- Nella casella Elenco blocchi, per Reti e per URLs.

- Fare clic su Salva.

- Passaggio 4Abilitare la registrazione syslog per ciascuna regola nella policy di controllo degli accessi:

- Nella stessa policy di controllo degli accessi, fare clic sulla scheda Regole.

- Fare clic su una regola da modificare.

- Fare clic sulla scheda Registrazione nella regola.

- Scegli se registrare l'inizio o la fine delle connessioni, o entrambe.

(La registrazione della connessione genera molti dati; la registrazione sia all'inizio che alla fine genera circa il doppio di tali dati. Non tutte le connessioni possono essere registrate sia all'inizio che alla fine.) - Se effettuerai il login file eventi, selezionare Registra Files.

- Abilita il server Syslog.

- Verificare che la regola sia "Utilizzo della configurazione syslog predefinita nella registrazione del controllo di accesso".

- Fare clic su Aggiungi.

- Ripetere per ogni regola nella policy.

- Passaggio 5 Se si invieranno eventi di intrusione:

- Passare alla policy di intrusione associata alla policy di controllo degli accessi.

- Nella policy di intrusione, fai clic su Impostazioni avanzate > Avvisi syslog > Abilitato.

- Se necessario, fare clic su Modifica

- Inserisci le opzioni:

Opzione Valore Host di registrazione A meno che non invii messaggi syslog di eventi di intrusione a un server syslog diverso da quello in cui invierai altri messaggi syslog, lascia vuoto questo campo per utilizzare le impostazioni configurate sopra. Facilità Questa impostazione è applicabile solo se si specifica un host di accesso in questa pagina. Per le descrizioni, vedere Funzionalità di avviso Syslog.

Gravità Questa impostazione è applicabile solo se si specifica un host di accesso in questa pagina. Per le descrizioni, vedere Livelli di gravità del syslog.

- Fare clic su Indietro.

- Fai clic su Informazioni sulla policy nel riquadro di navigazione a sinistra.

- Fare clic su Applica modifiche.

Cosa fare dopo

- (Facoltativo) Configurare diverse impostazioni di registrazione per singole policy e regole. Vedere le righe della tabella applicabili in Posizioni di configurazione per syslog per eventi di connessione ed intelligence di sicurezza (tutti i dispositivi).

- Queste impostazioni richiederanno risposte agli avvisi syslog, configurate come descritto in Creazione di una risposta agli avvisi syslog. Non utilizzano le impostazioni della piattaforma configurate in questa procedura.

- Per configurare la registrazione del registro di sistema degli eventi di sicurezza per i dispositivi classici, consulta Invio di messaggi di registro di sistema degli eventi di sicurezza dai dispositivi classici.

- Una volta terminate le modifiche, distribuiscile ai dispositivi gestiti.

Invia messaggi syslog di eventi di sicurezza dai dispositivi classici

Prima di iniziare

- Configura le policy per generare eventi di sicurezza.

- Assicurati che i tuoi dispositivi possano raggiungere i server syslog.

- Confermare che i server syslog possano accettare messaggi remoti.

- Per informazioni importanti sulla registrazione delle connessioni, vedere il capitolo sulla registrazione delle connessioni.

Procedura

- Passaggio 1 Configurare una risposta di avviso per i dispositivi Classic: vedere Creazione di una risposta di avviso syslog.

- Passaggio 2 Configurare le impostazioni syslog nella policy di controllo degli accessi:

- Fare clic su Criteri > Controllo di accesso.

- Modificare la policy di controllo degli accessi applicabile.

- Fare clic su Registrazione.

- Seleziona Invia utilizzando un avviso syslog specifico.

- Seleziona l'avviso Syslog che hai creato sopra.

- Fare clic su Salva.

- Passaggio 3 Se invierai file ed eventi malware:

- Seleziona Invia messaggi Syslog per File ed eventi malware.

- Fare clic su Salva.

- Passaggio 4 Se si invieranno eventi di intrusione:

- Passare alla policy di intrusione associata alla policy di controllo degli accessi.

- Nella policy di intrusione, fai clic su Impostazioni avanzate > Avvisi syslog > Abilitato.

- Se necessario, fare clic su Modifica

- Inserisci le opzioni:

Opzione Valore Host di registrazione A meno che non invii messaggi syslog di eventi di intrusione a un server syslog diverso da quello in cui invierai altri messaggi syslog, lascia vuoto questo campo per utilizzare le impostazioni configurate sopra. Facilità Questa impostazione è applicabile solo se si specifica un host di accesso in questa pagina. Vedi Strutture di avviso syslog.

Gravità Questa impostazione è applicabile solo se si specifica un host di accesso in questa pagina. Vedere Livelli di gravità del syslog.

- Fare clic su Indietro.

- Fai clic su Informazioni sulla policy nel riquadro di navigazione a sinistra.

- Fare clic su Applica modifiche.

Cosa fare dopo

- (Facoltativo) Configurare diverse impostazioni di registrazione per le singole regole di controllo dell'accesso. Vedere le righe della tabella applicabili in Posizioni di configurazione per syslog per eventi di connessione ed intelligence di sicurezza (tutti i dispositivi). Queste impostazioni richiederanno risposte agli avvisi syslog, configurate come descritto in Creazione di una risposta agli avvisi syslog. Non utilizzano le impostazioni configurate sopra.

- Per configurare la registrazione del registro di sistema degli eventi di sicurezza per i dispositivi FTD, vedere Invio di messaggi di registro di sistema degli eventi di sicurezza dai dispositivi FTD.

Posizioni di configurazione per i log di sistema degli eventi di sicurezza

- Posizioni di configurazione per i log di sistema per gli eventi di connessione e Security Intelligence (tutti i dispositivi)12

- Posizioni di configurazione per syslog per eventi di intrusione (dispositivi FTD)

- Posizioni di configurazione per i log di sistema per gli eventi di intrusione (dispositivi diversi da FTD)

- Percorsi di configurazione per Syslogs per File ed eventi malware

Posizioni di configurazione per i log di sistema per gli eventi di connessione e Security Intelligence (tutti i dispositivi)

Sono disponibili molti posti in cui configurare le impostazioni di registrazione. Utilizza la tabella seguente per assicurarti di impostare le opzioni necessarie.

Importante

- Prestare particolare attenzione quando si configurano le impostazioni syslog, soprattutto quando si utilizzano valori predefiniti ereditati da altre configurazioni. Alcune opzioni potrebbero NON essere disponibili per tutti i modelli di dispositivi gestiti e le versioni software, come indicato nella tabella seguente.

- Per informazioni importanti sulla configurazione della registrazione della connessione, vedere il capitolo sulla registrazione della connessione.

| Configurazione Posizione | Descrizione E Di più Informazioni |

| Dispositivi > Impostazioni piattaforma, Criterio Impostazioni di difesa dalle minacce, Registro di sistema | Questa opzione si applica solo ai dispositivi Firepower Threat Defense.

Le impostazioni configurate qui possono essere specificate nelle Impostazioni di registrazione per un criterio di controllo dell'accesso e quindi utilizzate o sovrascritte nel file politiche e regole rimanenti in questa tabella. Consulta Impostazioni della piattaforma FTD che si applicano ai messaggi syslog degli eventi di sicurezza e Informazioni sul syslog e gli argomenti secondari. |

| Criteri > Controllo degli accessi, , Registrazione | Le impostazioni configurate qui sono le impostazioni predefinite per i syslog per tutti gli eventi di connessione e intelligence di sicurezza, a meno che non si sostituiscano le impostazioni predefinite nelle policy e nelle regole discendenti nelle posizioni specificate nelle righe rimanenti di questa tabella.

Impostazione consigliata per i dispositivi FTD: utilizzare le impostazioni della piattaforma FTD. Per informazioni, vedere Impostazioni della piattaforma FTD applicabili ai messaggi syslog degli eventi di sicurezza e Informazioni sul syslog e gli argomenti secondari. Impostazione obbligatoria per tutti gli altri dispositivi: utilizza un avviso syslog. Se specifichi un avviso syslog, consulta Creazione di una risposta all'avviso syslog. Per ulteriori informazioni sulle impostazioni nella scheda Registrazione, vedere Impostazioni di registrazione per le policy di controllo dell'accesso. |

| Criteri > Controllo degli accessi, , Regole, Azione predefinita riga,

Registrazione ( |

Impostazioni di registrazione per l'azione predefinita associata a una policy di controllo degli accessi.

Consultare le informazioni sulla registrazione nel capitolo Regole di controllo dell'accesso e Registrazione delle connessioni con un'azione predefinita della policy. |

| Criteri > Controllo degli accessi, , Regole, , Registrazione | Impostazioni di registrazione per una regola particolare in una policy di controllo degli accessi.

Vedere le informazioni sulla registrazione nel capitolo Regole di controllo dell'accesso. |

| Criteri > Controllo degli accessi, , Security Intelligence,

Registrazione ( |

Impostazioni di registrazione per gli elenchi di blocchi di Security Intelligence. Fare clic su questi pulsanti per configurare:

• Opzioni di registrazione dell'elenco di blocchi DNS • URL Opzioni di registrazione dell'elenco di blocchi • Opzioni di registrazione dell'elenco bloccati della rete (per gli indirizzi IP nell'elenco bloccati)

Vedere Configurare Security Intelligence, inclusa la sezione sui prerequisiti, argomenti secondari e collegamenti. |

| Politiche > SSL, ,

Azione predefinita riga, Registrazione ( |

Impostazioni di registrazione per l'azione predefinita associata a una policy SSL.

Vedere Registrazione delle connessioni con un'azione predefinita della policy. |

| Politiche > Certificato SSL, , , Registrazione | Impostazioni di registrazione per le regole SSL.

Vedere Componenti della regola TLS/SSL. |

| Politiche > Prefiltro, ,

Azione predefinita riga, Registrazione ( |

Impostazioni di registrazione per l'azione predefinita associata a un criterio di prefiltro.

Vedere Registrazione delle connessioni con un'azione predefinita della policy. |

| Politiche > Prefiltro, ,

, Registrazione |

Impostazioni di registrazione per ogni regola di prefiltro in una policy di prefiltro.

Vedere Componenti delle regole del tunnel e del prefiltro |

| Politiche > Prefiltro, ,

, Registrazione |

Impostazioni di registrazione per ogni regola del tunnel in una policy di prefiltro.

Vedere Componenti delle regole del tunnel e del prefiltro |

| Impostazioni syslog aggiuntive per le configurazioni del cluster FTD: | Il capitolo Clustering for the Firepower Threat Defense contiene più riferimenti a syslog; cerca "syslog" nel capitolo. |

Posizioni di configurazione per syslog per eventi di intrusione (dispositivi FTD)

È possibile specificare le impostazioni syslog per le policy di intrusione in varie posizioni e, facoltativamente, ereditare le impostazioni dalla policy di controllo degli accessi o dalle Impostazioni della piattaforma FTD o da entrambe.

| Configurazione Posizione | Descrizione E Di più Informazioni |

| Dispositivi > Piattaforma Impostazioni, Criterio Impostazioni di difesa dalle minacce, Registro di sistema | Le destinazioni syslog configurate qui possono essere specificate nella scheda Registrazione di una policy di controllo degli accessi che può essere l'impostazione predefinita per una policy di intrusione.

Consulta Impostazioni della piattaforma FTD che si applicano ai messaggi syslog degli eventi di sicurezza e Informazioni sul syslog e gli argomenti secondari. |

| Criteri > Controllo degli accessi, , Registrazione | Impostazione predefinita per la destinazione syslog per l'intrusione

eventi, se la politica di intrusione non specifica altri host di registrazione. Vedere Impostazioni di registrazione per le policy di controllo degli accessi. |

| Politiche > Intrusione, , Impostazioni avanzate, abilitare Avviso syslog, clicca Modificare | Per specificare raccoglitori syslog diversi dalle destinazioni specificate nella scheda Registrazione della policy di controllo accessi e per specificare funzionalità e gravità, vedere Configurazione degli avvisi syslog per eventi di intrusione.

Se vuoi usare il Gravità or Facilità o entrambi, come configurato nella policy di intrusione, è necessario configurare gli host di registrazione nella policy. Se si utilizzano gli host di registrazione specificati nella policy di controllo degli accessi, la gravità e la funzionalità specificate nella policy di intrusione non verranno utilizzate. |

Posizioni di configurazione per i log di sistema per gli eventi di intrusione (dispositivi diversi da FTD)

- (Predefinito) Criterio di controllo dell'accesso Impostazioni di registrazione per i criteri di controllo dell'accesso, SE si specifica un avviso syslog (vedere Creazione di una risposta all'avviso syslog).

- Oppure vedere Configurazione degli avvisi syslog per eventi di intrusione.

Per impostazione predefinita, la politica di intrusione utilizza le impostazioni nella scheda Registrazione della politica di controllo degli accessi. Se qui non vengono configurate le impostazioni applicabili a dispositivi diversi da FTD, i log di sistema non verranno inviati per dispositivi diversi da FTD e non verrà visualizzato alcun avviso.

Percorsi di configurazione per Syslogs per File ed eventi malware

| Configurazione Posizione | Descrizione E Di più Informazioni |

| In una policy di controllo degli accessi:

Criteri > Controllo degli accessi, , Registrazione |

Questa è la posizione principale per la configurazione del sistema per cui inviare i syslog file ed eventi malware.

Se non si utilizzano le impostazioni syslog in Impostazioni piattaforma FTD, è necessario creare anche una risposta di avviso. Vedere Creazione di una risposta all'avviso syslog. |

| Configurazione Posizione | Descrizione E Di più Informazioni |

| Nelle impostazioni della piattaforma di difesa dalle minacce Firepower:

Dispositivi > Piattaforma Impostazioni, Criterio Impostazioni di difesa dalle minacce, Registro di sistema |

Queste impostazioni si applicano solo ai dispositivi Firepower Threat Defense che eseguono versioni supportate e solo se si configura la scheda Registrazione nella policy di controllo degli accessi per utilizzare le impostazioni della piattaforma FTD.

Consulta Impostazioni della piattaforma FTD che si applicano ai messaggi syslog degli eventi di sicurezza e Informazioni sul syslog e gli argomenti secondari. |

| In una regola di controllo dell'accesso:

Criteri > Controllo degli accessi, , , Registrazione |

Se non si utilizzano le impostazioni syslog in Impostazioni piattaforma FTD, è necessario creare anche una risposta di avviso. Vedere Creazione di una risposta all'avviso syslog. |

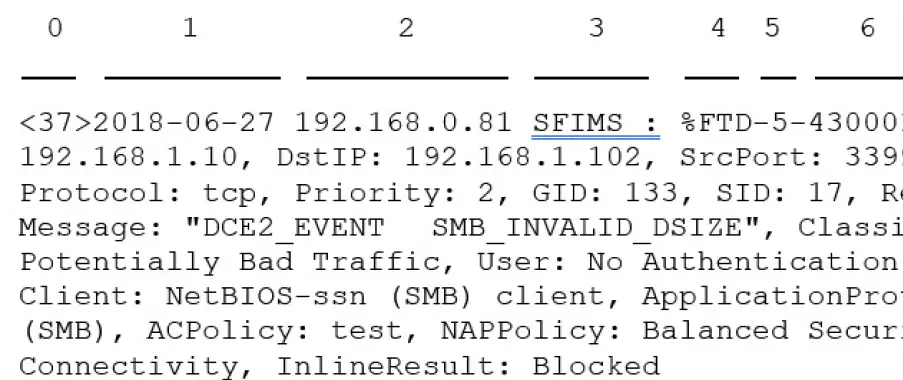

Anatomia dei messaggi syslog degli eventi di sicurezza

Example messaggio di evento di sicurezza da FTD (Intrusion Event)

Tabella 1: Componenti dei messaggi syslog degli eventi di sicurezza

| Articolo Numero in Sample Messaggio | Intestazione Elemento | Descrizione |

| 0 | PRI | Il valore di priorità che rappresenta sia la struttura che la gravità dell'avviso. Il valore viene visualizzato nei messaggi syslog solo quando si abilita la registrazione in formato EMBLEM utilizzando le impostazioni della piattaforma FMC. Se tu

abilitare la registrazione degli eventi di intrusione attraverso la politica di controllo degli accessi. Scheda Registrazione, il valore PRI viene visualizzato automaticamente nei messaggi syslog. Per informazioni su come abilitare il formato EMBLEM, vedere Abilitare la registrazione e configurare le impostazioni di base. Per informazioni sul PRI cfr RFC5424. |

| 1 | Orarioamp | Data e ora in cui il messaggio syslog è stato inviato dal dispositivo.

• (Syslog inviati da dispositivi FTD) Per i syslog inviati utilizzando le impostazioni nella policy di controllo degli accessi e nei suoi discendenti, o se specificato per utilizzare questo formato nelle Impostazioni della piattaforma FTD, il formato della data è il formato definito nel timest ISO 8601amp formato come specificato in RFC 5424 (aaaa-MM-ggTHH:mm:ssZ), dove la lettera Z indica il fuso orario UTC. • (Syslog inviati da tutti gli altri dispositivi) Per i syslog inviati utilizzando le impostazioni nella policy di controllo degli accessi e nei relativi discendenti, il formato della data è il formato definito nel timest ISO 8601amp formato come specificato in RFC 5424 (aaaa-MM-ggTHH:mm:ssZ), dove la lettera Z indica il fuso orario UTC. • Altrimenti, è il mese, il giorno e l'ora nel fuso orario UTC, sebbene il fuso orario non sia indicato.

Per configurare l'oraamp impostazione nelle Impostazioni della piattaforma FTD, vedere Configurare le impostazioni del syslog. |

| 2 | Dispositivo o interfaccia da cui è stato inviato il messaggio.

Questo può essere: • Indirizzo IP dell'interfaccia • Nome host del dispositivo • Identificatore del dispositivo personalizzato |

(Per i syslog inviati dai dispositivi FTD)

Se il messaggio syslog è stato inviato utilizzando le impostazioni della piattaforma FTD, questo è il valore configurato in Impostazioni Syslog per il Abilita ID dispositivo syslog opzione, se specificata. Altrimenti questo elemento non è presente nell'intestazione. Per configurare questa impostazione nelle Impostazioni della piattaforma FTD, vedere Configurare le impostazioni del syslog. |

| 3 | Valore personalizzato | Se il messaggio è stato inviato utilizzando una risposta di avviso, questo è il file Tag valore configurato nella risposta all'avviso che ha inviato il messaggio, se configurato. (Vedi Creazione di una risposta all'avviso syslog.)

Altrimenti questo elemento non è presente nell'intestazione. |

| 4 | %FTD

%NGIPS |

Tipo di dispositivo che ha inviato il messaggio.

• %FTD è la difesa dalle minacce della potenza di fuoco • %NGIPS rappresenta tutti gli altri dispositivi |

| 5 | Gravità | La gravità specificata nelle impostazioni syslog per il criterio che ha attivato il messaggio.

Per le descrizioni della gravità, vedere Livelli di gravità o Livelli di gravità syslog. |

| 6 | Identificatore del tipo di evento | • 430001: Evento di intrusione

• 430002: Evento di connessione registrato all'inizio della connessione • 430003: evento di connessione registrato al termine della connessione

• 430004: File evento • 430005: File evento malware |

| — | Facilità | Consulta la sezione Messaggi syslog degli eventi di sicurezza |

| — | Resto del messaggio | Campi e valori separati da due punti.

I campi con valori vuoti o sconosciuti vengono omessi dai messaggi. Per le descrizioni dei campi, vedere: • Campi eventi di connessione e Security Intelligence. • Campi Evento di intrusione • File e campi eventi malware

Nota Gli elenchi di descrizione dei campi includono sia i campi syslog che campi visibili nell'evento viewer (opzioni di menu nel menu Analisi nel Firepower Management Center web interfaccia.) I campi disponibili tramite syslog sono etichettati come tali. Alcuni campi visibili nell'evento viewnon sono disponibili tramite syslog. Inoltre, alcuni campi syslog non sono inclusi nell'evento viewer (ma potrebbe essere disponibile tramite la ricerca) e alcuni campi sono combinati o separati. |

Funzionalità nei messaggi syslog degli eventi di sicurezza

I valori delle strutture non sono generalmente rilevanti nei messaggi syslog per gli eventi di sicurezza. Tuttavia, se hai bisogno di Facility, utilizza la seguente tabella:

| Dispositivo | Per includere la struttura negli eventi di connessione | A Include Facilità in Eventi di intrusione | Posizione nel messaggio syslog |

| FTD | Utilizza l'opzione EMBLEMA nelle Impostazioni della piattaforma FTD.

La struttura è sempre ATTENZIONE per gli eventi di connessione durante l'invio di messaggi syslog utilizzando le impostazioni della piattaforma FTD. |

Utilizza l'opzione EMBLEMA nelle Impostazioni della piattaforma FTD o

configurare la registrazione utilizzando le impostazioni syslog nella policy di intrusione. Se si utilizza la policy di intrusione, è necessario specificare anche l'host di registrazione nelle impostazioni della policy di intrusione. |

La funzionalità non viene visualizzata nell'intestazione del messaggio, ma il raccoglitore syslog può derivare il valore

basato su RFC 5424, sezione 6.2.1. |

| Abilita gli avvisi syslog e

configurare la struttura e la gravità della politica di intrusione. Vedere Configurazione degli avvisi syslog per gli eventi di intrusione. |

|||

| Dispositivi diversi dall'FTD | Utilizzare una risposta di avviso. | Utilizzare l'impostazione syslog nelle impostazioni avanzate della politica di intrusione o una risposta di avviso identificata nella scheda Registrazione della politica di controllo degli accessi. |

Per ulteriori informazioni, consulta Strutture e gravità per gli avvisi syslog di intrusione e Creazione di una risposta agli avvisi syslog.

Tipi di messaggi syslog di Firepower

Firepower può inviare più tipi di dati syslog, come descritto nella tabella seguente:

| Tipo di dati Syslog | Vedere |

| Registri di controllo da FMC | Trasmettere i log di controllo a Syslog e al capitolo Controllo del sistema |

| Registri di controllo da dispositivi Classic (ASA FirePOWER, NGIPSv) | Trasmettere i log di controllo dai dispositivi classici e dal capitolo Controllo del sistema

Comando CLI: syslog |

| Registri sullo stato del dispositivo e relativi alla rete dai dispositivi FTD | Informazioni su Syslog e argomenti secondari |

| Registri di connessione, informazioni sulla sicurezza e eventi di intrusione da dispositivi FTD | Informazioni sulla configurazione del sistema per inviare dati sugli eventi di sicurezza a Syslog. |

| Registri di connessione, informazioni sulla sicurezza e eventi di intrusione dai dispositivi Classic | Informazioni sulla configurazione del sistema per inviare dati sugli eventi di sicurezza a Syslog |

| Registri per file ed eventi malware | Informazioni sulla configurazione del sistema per inviare dati sugli eventi di sicurezza a Syslog |

Limitazioni di Syslog per eventi di sicurezza

- Se utilizzerai syslog o memorizzerai eventi esternamente, evita caratteri speciali nei nomi degli oggetti come i nomi delle policy e delle regole. I nomi degli oggetti non devono contenere caratteri speciali, ad esempio virgole, che l'applicazione ricevente può utilizzare come separatori.

- Potrebbero essere necessari fino a 15 minuti affinché gli eventi vengano visualizzati nel raccoglitore syslog.

- Dati per quanto segue file e gli eventi malware non sono disponibili tramite syslog:

- Eventi retrospettivi

- Eventi generati da AMP per gli endpoint

Streaming del server eStreamer

- Event Streamer (eStreamer) consente di trasmettere in streaming diversi tipi di dati di eventi da un Firepower Management Center a un'applicazione client sviluppata su misura. Per ulteriori informazioni, consultare la Guida all'integrazione dello streamer di eventi del sistema Firepower.

- Prima che l'appliance che si desidera utilizzare come server eStreamer possa iniziare lo streaming di eventi eStreamer su un client esterno, è necessario configurare il server eStreamer per inviare eventi ai client, fornire informazioni sul client e generare una serie di credenziali di autenticazione da utilizzare quando si stabilisce comunicazione. È possibile eseguire tutte queste attività dall'interfaccia utente dell'appliance. Una volta salvate le impostazioni, gli eventi selezionati verranno inoltrati ai client eStreamer quando richiesto.

- Puoi controllare quali tipi di eventi il server eStreamer è in grado di trasmettere ai client che li richiedono.

Tabella 2: Tipi di eventi trasmissibili dal server eStreamer

| Evento Tipo | Descrizione |

| Eventi di intrusione | eventi di intrusione generati dai dispositivi gestiti |

| Dati del pacchetto eventi di intrusione | pacchetti associati ad eventi di intrusione |

| Dati aggiuntivi sull'evento di intrusione | dati aggiuntivi associati a un evento di intrusione come gli indirizzi IP di origine di un client che si connette a a web server tramite un proxy HTTP o un bilanciatore del carico |

| Eventi di scoperta | Eventi di rilevamento della rete |

| Correlazione e Consenti Elenco Eventi | la correlazione e la conformità consentono gli eventi dell'elenco |

| Avvisi di contrassegni di impatto | avvisi di impatto generati dalla FMC |

| Eventi utente | eventi utente |

| Evento Tipo | Descrizione |

| Eventi malware | eventi malware |

| File Eventi | file eventi |

| Eventi di connessione | informazioni sul traffico della sessione tra gli host monitorati e tutti gli altri host. |

Confronto tra Syslog ed eStreamer per la gestione degli eventi di sicurezza

In generale, le organizzazioni che al momento non dispongono di investimenti significativi in eStreamer dovrebbero utilizzare syslog anziché eStreamer per gestire esternamente i dati degli eventi di sicurezza.

| Registro di sistema | eStreamer |

| Nessuna personalizzazione richiesta | Personalizzazione significativa e manutenzione continua necessarie per accogliere le modifiche in ogni versione |

| Standard | Proprietario |

| Lo standard Syslog non protegge dalla perdita di dati, soprattutto quando si utilizza UDP | Protezione contro la perdita di dati |

| Invia direttamente dai dispositivi | Invia da FMC, aggiungendo sovraccarico di elaborazione |

| Supporto per file ed eventi malware, connessione

eventi (inclusi eventi di intelligence sulla sicurezza) ed eventi di intrusione. |

Supporto per tutti i tipi di eventi elencati in eStreamer Server Streaming. |

| Alcuni dati sugli eventi possono essere inviati solo da FMC. Vedi Dati inviati solo tramite eStreamer, non tramite Syslog. | Include dati che non possono essere inviati tramite syslog direttamente dai dispositivi. Vedi Dati inviati solo tramite eStreamer, non tramite Syslog. |

Dati inviati solo tramite eStreamer, non tramite Syslog

I seguenti dati sono disponibili solo da Firepower Management Center e pertanto non possono essere inviati tramite syslog dai dispositivi:

- Registri dei pacchetti

- Eventi di dati aggiuntivi di eventi di intrusione

Per una descrizione, consulta Streaming del server eStreamer. - Statistiche ed eventi aggregati

- Eventi di individuazione della rete

- Attività dell'utente ed eventi di accesso

- Eventi di correlazione

- Per eventi malware:

- sentenze retrospettive

- ThreatName e Disposition, a meno che le informazioni sugli SHA rilevanti non siano già state sincronizzate sul dispositivo

- I seguenti campi:

- Campi Impact e ImpactFlag

Per una descrizione, consulta Streaming del server eStreamer. - il campo IOC_Count

- Campi Impact e ImpactFlag

- La maggior parte degli ID e UUID grezzi.

Eccezioni:- I log di sistema per gli eventi di connessione includono quanto segue: FirewallPolicyUUID, FirewallRuleID, TunnelRuleID, MonitorRuleID, SI_CategoryID, SSL_PolicyUUID e SSL_RuleID

- I log di sistema per gli eventi di intrusione includono IntrusionPolicyUUID, GeneratorID e SignatureID

- Metadati estesi, inclusi ma non limitati a:

- Dettagli utente forniti da LDAP, come nome completo, dipartimento, numero di telefono, ecc. Syslog fornisce solo i nomi utente negli eventi.

- Dettagli per informazioni basate sullo stato come i dettagli del certificato SSL. Syslog fornisce informazioni di base come l'impronta digitale del certificato, ma non fornirà altri dettagli del certificato come il certificato CN.

- Informazioni dettagliate sull'applicazione, come App Tags e Categorie. Syslog fornisce solo nomi di applicazioni. Alcuni messaggi di metadati includono anche informazioni aggiuntive sugli oggetti.

- Informazioni sulla geolocalizzazione

Scelta dei tipi di eventi eStreamer

- Le caselle di controllo Configurazione eventi eStreamer controllano quali eventi il server eStreamer può trasmettere.

- Il tuo client deve comunque richiedere specificatamente i tipi di eventi che desideri ricevere nel messaggio di richiesta che invia al server eStreamer. Per ulteriori informazioni, consultare la Guida all'integrazione dello streamer di eventi del sistema Firepower.

- In una distribuzione multidominio, puoi configurare la Configurazione eventi eStreamer a qualsiasi livello di dominio. Tuttavia, se un dominio antenato ha abilitato un particolare tipo di evento, non è possibile disabilitare quel tipo di evento nei domini discendenti.

- È necessario essere un utente amministratore per eseguire questa attività, per FMC.

Procedura

- Passaggio 1 Scegliere Sistema > Integrazione.

- Passaggio 2 Fare clic su eStreamer.

- Passaggio 3 In Configurazione eventi eStreamer, seleziona o deseleziona le caselle di controllo accanto ai tipi di eventi che desideri che eStreamer inoltri ai client richiedenti, descritti in Streaming del server eStreamer.

- Passaggio 4 Fare clic su Salva.

Configurazione delle comunicazioni client eStreamer

- Prima che eStreamer possa inviare eventi eStreamer a un client, è necessario aggiungere il client al database peer del server eStreamer dalla pagina eStreamer. È inoltre necessario copiare sul client il certificato di autenticazione generato dal server eStreamer. Dopo aver completato questi passaggi non è necessario riavviare il servizio eStreamer per consentire al client di connettersi al server eStreamer.

- In una distribuzione multidominio, puoi creare un client eStreamer in qualsiasi dominio. Il certificato di autenticazione consente al client di richiedere eventi solo dal dominio del certificato client e da eventuali domini discendenti. La pagina di configurazione di eStreamer mostra solo i client associati al dominio corrente, quindi se desideri scaricare o revocare un certificato, passa al dominio in cui è stato creato il client.

- È necessario essere un utente amministratore o amministratore di rilevamento per eseguire questa attività, per FMC.

Procedura

- Passaggio 1 Scegliere Sistema > Integrazione.

- Passaggio 2 Fare clic su eStreamer.

- Passaggio 3 Fare clic su Crea cliente.

- Passaggio 4 Nel campo Nome host, inserire il nome host o l'indirizzo IP dell'host che esegue il client eStreamer.

Nota Se non hai configurato la risoluzione DNS, utilizza un indirizzo IP. - Passaggio 5 Se desideri crittografare il certificato file, inserisci una password nel campo Password.

- Passaggio 6 Fare clic su Salva.

Il server eStreamer ora consente all'host di accedere alla porta 8302 sul server eStreamer e crea un certificato di autenticazione da utilizzare durante l'autenticazione client-server. - Passaggio 7 Fare clic su Scarica (

) accanto al nome host del client per scaricare il certificato file.

) accanto al nome host del client per scaricare il certificato file. - Passaggio 8Salvare il certificato file nella directory appropriata utilizzata dal tuo client per l'autenticazione SSL.

- Passaggio 9 Per revocare l'accesso a un client, fare clic su Elimina (

) accanto all'host che desideri rimuovere.

) accanto all'host che desideri rimuovere.

Tieni presente che non è necessario riavviare il servizio eStreamer; l'accesso viene revocato immediatamente.

Analisi degli eventi in Splunk

- È possibile utilizzare l'app Cisco Secure Firewall (ex Firepower) per Splunk (precedentemente nota come app Cisco Firepower per Splunk) come strumento esterno per visualizzare e utilizzare i dati degli eventi Firepower, per ricercare e indagare sulle minacce sulla rete.

- È richiesto l'eStreamer. Questa è una funzionalità avanzata. Vedi Streaming del server eStreamer.

- Per ulteriori informazioni, vedere https://cisco.com/go/firepower-for-splunk.

Analisi degli eventi in IBM QRadar

- Puoi utilizzare l'app Cisco Firepower per IBM QRadar come metodo alternativo per visualizzare i dati degli eventi e aiutarti ad analizzare, cercare e indagare sulle minacce alla tua rete.

- È richiesto l'eStreamer. Questa è una funzionalità avanzata. Vedi Streaming del server eStreamer.

- Per ulteriori informazioni, vedere https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

Cronologia per l'analisi dei dati degli eventi utilizzando strumenti esterni

| Caratteristica | Versione | Dettagli |

| Nastro SecureX | 7.0 | La barra multifunzione SecureX si trasforma in SecureX per una visibilità immediata del panorama delle minacce nei prodotti di sicurezza Cisco.

Per visualizzare la barra multifunzione SecureX in FMC, consultare la Guida all'integrazione di Firepower e SecureX all'indirizzo https://cisco.com/go/firepower-securex-documentation. Schermate nuove/modificate: Nuova pagina: Sistema > SecureX |

| Invia tutti gli eventi di connessione al cloud Cisco | 7.0 | Ora puoi inviare tutti gli eventi di connessione al cloud Cisco, invece di inviare solo eventi di connessione ad alta priorità.

Schermate nuove/modificate: nuova opzione nella pagina Sistema > Integrazione > Servizi cloud |

| Lancio incrociato a view dati in Secure Network Analytics | 6.7 | Questa funzionalità introduce un modo rapido per creare più voci per l'appliance Secure Network Analytics nella pagina Analisi > Avvio incrociato contestuale.

Queste voci ti consentono di fare clic con il pulsante destro del mouse su un evento rilevante per eseguire l'avvio incrociato di Secure Network Analytics e visualizzare informazioni relative al punto dati da cui hai eseguito l'avvio incrociato. Nuova voce di menu: Sistema > Registrazione > Analisi di sicurezza e registrazione Nuova pagina per configurare l'invio di eventi a Secure Network Analytics. |

| Lancio incrociato contestuale

da tipi di campo aggiuntivi |

6.7 | Ora puoi eseguire l'avvio incrociato in un'applicazione esterna utilizzando i seguenti tipi aggiuntivi di dati evento:

• Politica di controllo degli accessi • Politica sulle intrusioni • Protocollo applicativo • Applicazione client • Web applicazione • Nome utente (incluso il regno)

Nuove opzioni di menu: le opzioni di avvio incrociato contestuale sono ora disponibili quando si fa clic con il pulsante destro del mouse sui tipi di dati sopra indicati per gli eventi nei widget Dashboard e nelle tabelle eventi nelle pagine del menu Analisi. Piattaforme supportate: Firepower Management Center |

| Integrazione con IBM QRadar | 6.0 e successivi | Gli utenti IBM QRadar possono utilizzare una nuova app specifica di Firepower per analizzare i dati degli eventi. Le funzionalità disponibili dipendono dalla versione di Firepower.

Consulta Analisi degli eventi in IBM QRadar. |

| Miglioramenti all'integrazione con la risposta alle minacce Cisco SecureX | 6.5 | • Supporto per cloud regionali:

• Stati Uniti (Nord America) • Europa

• Supporto per tipi di eventi aggiuntivi: • File ed eventi malware • Eventi di connessione ad alta priorità Si tratta di eventi di connessione relativi a quanto segue: • Eventi di intrusione • Eventi di intelligence sulla sicurezza • File ed eventi malware

Schermate modificate: nuove opzioni attivate Sistema > Integrazione > Servizi cloud. Piattaforme supportate: tutti i dispositivi supportati in questa versione, tramite integrazione diretta o syslog. |

| Registro di sistema | 6.5 | Il campo AccessControlRuleName è ora disponibile nei messaggi syslog degli eventi di intrusione. |

| Integrazione con Cisco Security Packet Analyser | 6.5 | Il supporto per questa funzionalità è stato rimosso. |

| Integrazione con la risposta alle minacce Cisco SecureX | 6.3 (tramite syslog, utilizzando un proxy

collettore) 6.4 (diretto) |

Integra i dati sugli eventi di intrusione di Firepower con i dati provenienti da altre fonti per una soluzione unificata view delle minacce sulla rete utilizzando i potenti strumenti di analisi nella risposta alle minacce Cisco SecureX.

Schermate modificate (versione 6.4): nuove opzioni attivate Sistema > Integrazione > Servizi cloud. Piattaforme supportate: dispositivi Firepower Threat Defense che eseguono la versione 6.3 (tramite syslog) o 6.4. |

| Supporto syslog per File ed eventi malware | 6.4 | Pienamente qualificato file inoltre, i dati sugli eventi malware possono ora essere inviati dai dispositivi gestiti tramite syslog. Schermate modificate: Criteri > Controllo accesso > Controllo accesso > Registrazione.

Piattaforme supportate: tutti i dispositivi gestiti che eseguono la versione 6.4. |

| Integrazione con Splunk | Supporta tutte le versioni 6.x | Gli utenti Splunk possono utilizzare una nuova app Splunk separata, l'app Cisco Secure Firewall (ex Firepower) per Splunk, per analizzare gli eventi.

Le funzionalità disponibili dipendono dalla versione di Firepower. Consulta Analisi degli eventi in Splunk. |

| Integrazione con Cisco Security Packet Analyser | 6.3 | Funzionalità introdotta: interroga immediatamente Cisco Security Packet Analyser per i pacchetti relativi a un evento, quindi fai clic per esaminare i risultati in Cisco Security Packet Analyser o scaricali per l'analisi in un altro strumento esterno.

Nuovi schermi: Sistema > Integrazione > Analisi dell'analizzatore di pacchetti > Avanzato > Query dell'analizzatore di pacchetti Nuove opzioni del menu: Analizzatore di pacchetti di query voce di menu quando si fa clic con il pulsante destro del mouse su un evento nelle pagine Dashboar e sulle tabelle degli eventi nelle pagine nel menu Analisi. Piattaforme supportate: Firepower Management Center |

| Lancio incrociato contestuale | 6.3 | Funzionalità introdotta: fare clic con il pulsante destro del mouse su un evento per cercare le informazioni correlate in modo predefinito o personalizzato URLrisorse esterne basate.

Nuovi schermi: Analisi > Avanzato > Lancio incrociato contestuale Nuove opzioni di menu: più opzioni quando si fa clic con il pulsante destro del mouse su un evento nelle pagine della dashboard e persino sulle tabelle nelle pagine nel menu Analisi. Piattaforme supportate: Firepower Management Center |

| Messaggi syslog per

eventi di connessione ed intrusione |

6.3 | Possibilità di inviare eventi di connessione e intrusione completi a strumenti e dispositivi di archiviazione esterni tramite syslog, utilizzando nuove configurazioni unificate e semplificate. Le intestazioni dei messaggi sono ora standardizzate e includono identificatori del tipo di evento e i messaggi sono più piccoli perché i campi con valori sconosciuti e vuoti vengono omessi.

Piattaforme supportate: • Funzionalità completamente nuove: dispositivi FTD con versione 6.3. • Alcune nuove funzionalità: dispositivi non FTD che eseguono la versione 6.3. • Meno nuove funzionalità: tutti i dispositivi che eseguono versioni precedenti alla 6.3. Per ulteriori informazioni, vedere gli argomenti in Informazioni sull'invio di messaggi syslog per eventi di sicurezza. |

| eStreamer | 6.3 | Spostato il contenuto di eStreamer dal capitolo Origini identità host a questo capitolo e aggiunto un riepilogo che confronta eStreamer con syslog. |

Documenti / Risorse

|

Analisi degli eventi Cisco utilizzando strumenti esterni [pdf] Guida utente Analisi eventi tramite strumenti esterni, Evento, Analisi tramite strumenti esterni, Utilizzo di strumenti esterni, Strumenti esterni |