MEGATEH DEE1010B Access Control Extension Module

Prefazione

Generale

Questo manuale descrive la struttura del dispositivo. Leggere attentamente prima di utilizzare il dispositivo e conservare il manuale in modo sicuro per riferimento futuro.

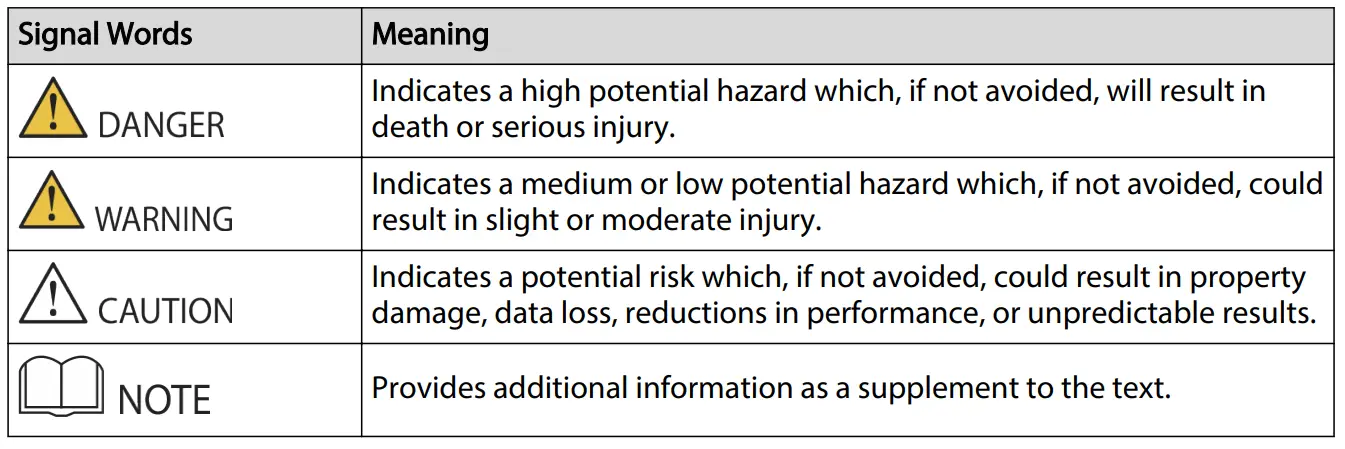

Istruzioni di sicurezza

Nel manuale potrebbero comparire le seguenti parole chiave.

Informativa sulla protezione della privacy

In qualità di utente del dispositivo o titolare del trattamento dei dati, potresti raccogliere dati personali di altri, ad esempio volto, audio, impronte digitali e numero di targa. È necessario rispettare le leggi e i regolamenti locali sulla protezione della privacy per proteggere i diritti e gli interessi legittimi di altre persone implementando misure che includono ma non sono limitate: Fornire un'identificazione chiara e visibile per informare le persone dell'esistenza dell'area di sorveglianza e fornire le informazioni di contatto richieste.

Informazioni sul manuale

- Il manuale è solo di riferimento. Potrebbero esserci leggere differenze tra il manuale e il prodotto.

- Non siamo responsabili per eventuali perdite derivanti dall'utilizzo del prodotto in modalità non conformi al manuale.

- The manual will be updated according to the latest laws and regulations of related jurisdictions. For detailed information, see the paper user manual, use our CD-ROM, scan the QR code or visit

- il nostro ufficiale websito. Il manuale è solo di riferimento. Potrebbero esserci leggere differenze tra la versione elettronica e quella cartacea.

- Tutti i design e i software sono soggetti a modifiche senza preavviso scritto. Gli aggiornamenti del prodotto potrebbero comportare alcune differenze tra il prodotto effettivo e il manuale. Contattare il servizio clienti per il programma più recente e la documentazione supplementare.

- Potrebbero esserci errori nella stampa o deviazioni nella descrizione delle funzioni, delle operazioni e dei dati tecnici. In caso di dubbi o controversie, ci riserviamo il diritto di spiegazione finale.

- Se non è possibile aprire il manuale (in formato PDF), aggiornare il software del lettore o provare un altro software di lettura di uso comune.

- Tutti i marchi, i marchi registrati e i nomi aziendali presenti nel manuale sono di proprietà dei rispettivi proprietari.

- Si prega di visitare il nostro websito, contattare il fornitore o il servizio clienti se si verificano problemi durante l'utilizzo del dispositivo.

- In caso di dubbi o controversie, ci riserviamo il diritto di fornire spiegazioni definitive.

Importanti misure di sicurezza e avvertenze

Questa sezione introduce contenuti che riguardano la corretta gestione del dispositivo, la prevenzione dei pericoli e la prevenzione dei danni alla proprietà. Leggere attentamente prima di utilizzare il dispositivo e attenersi alle linee guida durante l'utilizzo.

Requisiti di trasporto

Trasportare, utilizzare e conservare il dispositivo in condizioni di umidità e temperatura consentite.

Requisiti di conservazione

Conservare il dispositivo nelle condizioni di umidità e temperatura consentite.

Requisiti di installazione

Avvertimento

- Non collegare l'adattatore di alimentazione al dispositivo mentre è acceso.

- Rispettare rigorosamente il codice e gli standard di sicurezza elettrica locali. Assicurarsi che il vol.tage è stabile e soddisfa i requisiti di alimentazione del dispositivo.

- Non collegare il dispositivo a due o più tipi di alimentazione per evitare danni al dispositivo.

- L'uso improprio della batteria potrebbe causare incendi o esplosioni.

- Per alimentare il dispositivo, attenersi ai requisiti elettrici.

Di seguito sono riportati i requisiti per la selezione di un adattatore di alimentazione.- L'alimentazione deve essere conforme ai requisiti delle norme IEC 60950-1 e IEC 62368-1.

- il volumetagDeve soddisfare i requisiti SELV (Safety Extra Low Voltage) requisiti e non superare gli standard ES-1.

- Se la potenza del dispositivo non supera i 100 W, l'alimentatore deve soddisfare i requisiti LPS e non essere superiore a PS2.

Si consiglia di utilizzare l'adattatore di alimentazione fornito con il dispositivo.

Quando si seleziona l'adattatore di alimentazione, i requisiti di alimentazione (come il volume nominaletage) sono soggetti all'etichetta del dispositivo.

- All the electrical connections must comply with the local electrical safety standards to avoid short circuits and electrical leakage.

- Il personale che lavora in quota deve adottare tutte le misure necessarie per garantire la sicurezza personale, tra cui indossare il casco e le cinture di sicurezza.

- Non posizionare il dispositivo in un luogo esposto alla luce solare o vicino a fonti di calore.

- Tenere il dispositivo lontano da damppolvere e fuliggine.

- Installare il dispositivo su una superficie stabile per evitare che cada.

- Secure the device to ensure its stability and security.

- Installare il dispositivo in un luogo ben ventilato e non bloccarne la ventilazione.

- Utilizzare un adattatore o un alimentatore per armadietto forniti dal produttore.

- Utilizzare cavi di alimentazione consigliati per la regione e conformi alle specifiche di potenza nominale.

- Il dispositivo è un apparecchio elettrico di classe I. Assicurarsi che l'alimentazione del dispositivo sia collegata a una presa di corrente con messa a terra di protezione.

- Attach an emergency door opening device to the device or set up measures for emergency power-off to ensure the safety of people in emergency.

Requisiti operativi

- Prima dell'uso, verificare che l'alimentazione sia corretta.

- Prima di accendere il dispositivo, collegarlo a terra.

- Non scollegare il cavo di alimentazione sul lato del dispositivo mentre l'adattatore è acceso.

- Utilizzare il dispositivo entro l'intervallo nominale di potenza in ingresso e in uscita.

- Utilizzare il dispositivo nelle condizioni di umidità e temperatura consentite.

- Non far cadere o schizzare liquidi sul dispositivo e assicurarsi che non vi siano oggetti contenenti liquidi sul dispositivo, per evitare che il liquido vi penetri.

- Non smontare il dispositivo senza istruzioni professionali.

- Questo prodotto è un'attrezzatura professionale.

- Il dispositivo non è adatto all'uso in luoghi in cui è probabile la presenza di bambini.

- When using the device in an access control system, ensure that the permissions of the access control system are configured properly to prevent unauthorized entry.

Lista imballaggio

Controllare gli articoli nella scatola di imballaggio in base all'elenco di imballaggio.

Table 1-1 Packling list

| Articolo | Quantità |

| Modulo di estensione controllo accessi | 1 |

| Manuale d'uso | 1 |

Introduzione

Sopraview

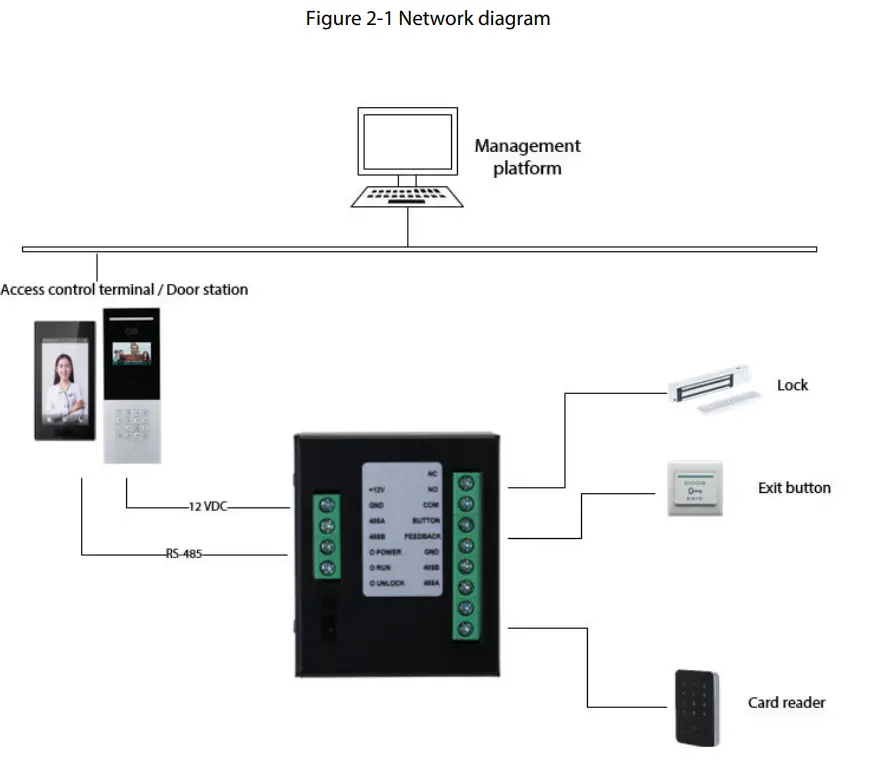

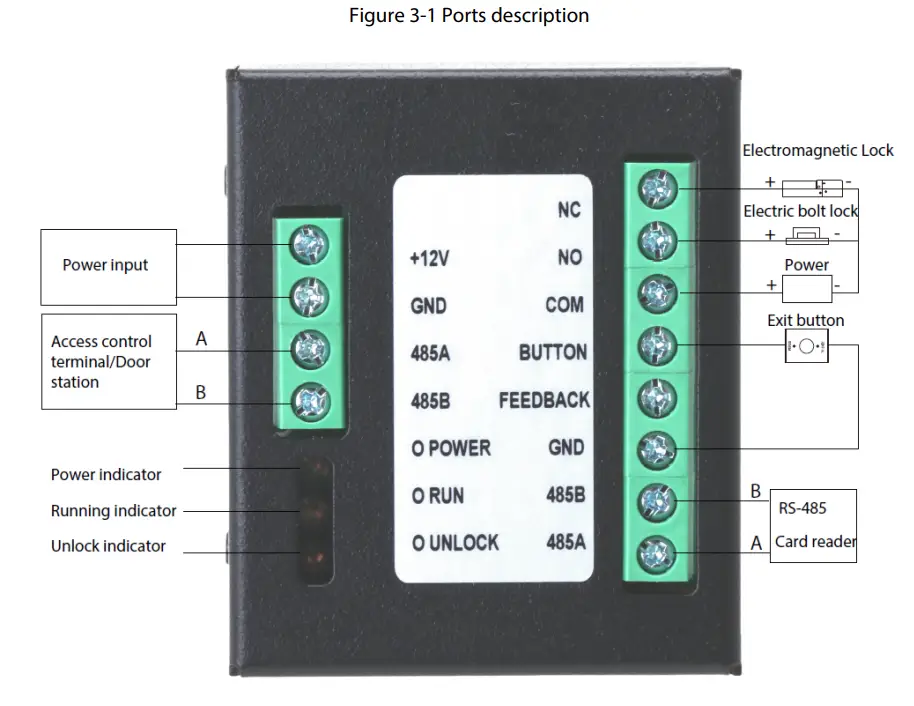

Il modulo di estensione controllo accessi può funzionare con il terminale di controllo accessi o la stazione porta. Il modulo di estensione comunica con il terminale di controllo accessi o la stazione porta tramite BUS RS-485 e si collega con il rilevatore porta, il pulsante di uscita, il lettore di schede e la serratura. Il modulo di estensione trasmette le informazioni sulla tessera, le informazioni sulla porta aperta e gli allarmi al terminale di controllo accessi o alla postazione porta, migliorando la sicurezza del controllo accessi.

Diagramma di rete

Descrizione delle porte

Domande frequenti

- The door cannot open when I swipe card.

- Check the card information on the management platform. Your card might be expired or not authorized, or card swiping is only allowed in the defined time schedules.

- La carta è danneggiata.

- Il modulo di estensione non è collegato correttamente al lettore di schede.

- Il rilevatore porta dell'apparecchio è danneggiato.

- The Extension Module cannot work properly after networking.

Check whether the security module function is enabled on the webpage of the access control terminal, or check whether the second lock function is enabled on the webpagina del posto esterno. - The door cannot open by the exit button.

Controlla se il pulsante di uscita e il modulo di estensione sono ben collegati. - La serratura rimane aperta per molto tempo dopo l'apertura della porta.

- Controllare se la porta è chiusa.

- Controllare se il rilevatore della porta è ben collegato. Se non è presente alcun rilevatore porta, verificare se la funzione rilevatore porta è attivata.

- There are other problems that remain unsolved.

Chiedere aiuto al supporto tecnico.

Appendice 1 Raccomandazione di sicurezza

Gestione dell'account

- Usa password complesse

Per impostare le password, fare riferimento ai seguenti suggerimenti:- La lunghezza non deve essere inferiore a 8 caratteri;

- Includere almeno due tipi di caratteri: lettere maiuscole e minuscole, numeri e simboli;

- Non contenere il nome dell'account o il nome dell'account in ordine inverso;

- Non utilizzare caratteri continui, come 123, abc, ecc.;

- Non utilizzare caratteri ripetuti, come 111, aaa, ecc.

- Cambiare periodicamente le password

Si consiglia di modificare periodicamente la password del dispositivo per ridurre il rischio di essere indovinata o violata. - Assegnare account e autorizzazioni in modo appropriato

Aggiungere opportunamente gli utenti in base ai requisiti di servizio e di gestione e assegnare set di autorizzazioni minimi agli utenti. - Abilita la funzione di blocco dell'account

La funzione di blocco dell'account è abilitata per impostazione predefinita. Ti consigliamo di mantenerlo abilitato per proteggere la sicurezza dell'account. Dopo più tentativi falliti di password, l'account corrispondente e l'indirizzo IP di origine verranno bloccati. - Imposta e aggiorna tempestivamente le informazioni di reimpostazione della password

Il dispositivo supporta la funzione di reimpostazione della password. Per ridurre il rischio che questa funzione venga utilizzata dagli attori della minaccia, se si verifica una modifica nelle informazioni, modificarle in tempo. Quando si impostano le domande di sicurezza, si consiglia di non utilizzare risposte facilmente indovinabili.

Servizio di configurazione

- Abilita HTTPS

Si consiglia di abilitare HTTPS per l'accesso web servizi attraverso canali sicuri. - Trasmissione crittografata di audio e video

Se i contenuti dei tuoi dati audio e video sono molto importanti o sensibili, si consiglia di utilizzare la funzione di trasmissione crittografata per ridurre il rischio che i tuoi dati audio e video vengano intercettati durante la trasmissione. - Disattiva i servizi non essenziali e utilizza la modalità provvisoria

Se non necessario, si consiglia di disattivare alcuni servizi come SSH, SNMP, SMTP, UPnP, AP hotspot ecc., per ridurre le superfici di attacco. Se necessario, si consiglia vivamente di scegliere modalità sicure, inclusi ma non limitati ai seguenti servizi:- SNMP: scegli SNMP v3 e imposta password di autenticazione e crittografia avanzate.

- SMTP: scegliere TLS per accedere al server della casella di posta.

- FTP: scegli SFTP e imposta password complesse.

- Hotspot AP: scegli la modalità di crittografia WPA2-PSK e imposta password complesse.

- Modifica HTTP e altre porte di servizio predefinite

Si consiglia di modificare la porta predefinita di HTTP e di altri servizi con qualsiasi porta compresa tra 1024 e 65535 per ridurre il rischio di essere individuati dagli autori delle minacce.

Configurazione di rete

- Abilita lista consentita

Si consiglia di attivare la funzione di lista consentita e di consentire l'accesso al dispositivo solo agli indirizzi IP presenti nella lista consentita. Pertanto, assicurarsi di aggiungere l'indirizzo IP del computer e l'indirizzo IP del dispositivo di supporto alla lista consentita. - MAC address binding It is recommended that you bind the IP address of the gateway to the MAC address on the device to reduce the risk of ARP spoofing.

- Build a secure network environment In order to better ensure the security of devices and reduce potential cyber risks, the following are recommended:

- Disattivare la funzione di mappatura delle porte del router per evitare l'accesso diretto ai dispositivi intranet dalla rete esterna.

- In base alle effettive esigenze di rete, partizionare la rete: se non c'è richiesta di comunicazione tra le due subnet, si consiglia di utilizzare VLAN, gateway e altri metodi per partizionare la rete e ottenere l'isolamento della rete;

- Stabilire un sistema di autenticazione dell'accesso 802.1x per ridurre il rischio di accesso illegale del terminale alla rete privata.

Controllo di sicurezza

- Controlla gli utenti online

Si consiglia di controllare regolarmente gli utenti online per identificare gli utenti illegali. - Controlla il registro del dispositivo

By vieweseguendo i registri, è possibile conoscere gli indirizzi IP che tentano di accedere al dispositivo e le operazioni chiave degli utenti registrati. - Configura registro di rete

A causa della limitata capacità di archiviazione dei dispositivi, il registro archiviato è limitato. Se è necessario salvare il registro per un lungo periodo, si consiglia di abilitare la funzione del registro di rete per garantire che i registri critici siano sincronizzati con il server del registro di rete per la traccia.

Sicurezza del software

- Aggiorna il firmware in tempo

Secondo le specifiche operative standard del settore, il firmware dei dispositivi deve essere aggiornato in tempo alla versione più recente per garantire che il dispositivo disponga delle funzioni e della sicurezza più recenti. Se il dispositivo è connesso alla rete pubblica, si consiglia di abilitare la funzione di rilevamento automatico dell'aggiornamento online, in modo da ottenere tempestivamente le informazioni sull'aggiornamento del firmware rilasciate dal produttore. - Aggiorna il software client in tempo

Si consiglia di scaricare e utilizzare il software client più recente.

Protezione fisica

Si consiglia di proteggere fisicamente i dispositivi (in particolare i dispositivi di archiviazione), ad esempio collocando il dispositivo in una sala macchine e in un armadio dedicati e disponendo di un controllo degli accessi e di una gestione delle chiavi per impedire al personale non autorizzato di danneggiare l'hardware e altre apparecchiature periferiche. (ad esempio disco flash USB, porta seriale).

Documenti / Risorse

|

MEGATEH DEE1010B Access Control Extension Module [pdf] Manuale d'uso DEE1010B Access Control Extension Module, DEE1010B, Access Control Extension Module, Control Extension Module, Extension Module |