Unità della linea telefonica principale HS2310 di Ruijie Networks

Informazioni sul prodotto

Specifiche:

- Modello del prodotto: HS2310-16GH2GT1XS

- Versione del documento: V1.0

- Pubblicazione: RGOS11.4(1)B90

Istruzioni per l'uso del prodotto

Web-Configurazione basata

- Sopraview

IL webLa configurazione basata su consente agli utenti di gestire e configurare il prodotto tramite a web interfaccia. - Webbasata sulla gestione

IL webLa gestione basata su software fornisce un'interfaccia intuitiva per la configurazione di varie impostazioni del prodotto. Gli utenti possono accedere a web interfaccia di gestione inserendo l'indirizzo IP del prodotto in a web browser. - Web Sistema di gestione

IL web il sistema di gestione include diverse funzionalità per una facile configurazione: - Procedura guidata

La funzione guidata fornisce istruzioni dettagliate per la configurazione iniziale, semplificando agli utenti la configurazione del prodotto. - Preferiti

La funzione Preferiti consente agli utenti di salvare le impostazioni a cui si accede frequentemente per un accesso rapido. Comprende le seguenti sezioni: - Pagina iniziale

La sezione dei preferiti della home page consente agli utenti di salvare e accedere al layout e alle impostazioni della home page preferiti. - VLAN

La sezione VLAN dei preferiti consente agli utenti di salvare e accedere alle configurazioni VLAN preferite.

FAQ (Domande frequenti):

- D: Dove posso ottenere assistenza tecnica per il prodotto?

R: È possibile ottenere assistenza tecnica dalle seguenti fonti:- Reti Ruijie Websito: https://www.ruijienetworks.com/

- Supporto tecnico Websito: https://ruijienetworks.com/support

- Portale del caso: http://caseportal.ruijienetworks.com

- Comunità: http://community.ruijienetworks.com

- E-mail di supporto tecnico: service_rj@ruigienetworks.com

- Skype: service_rj@ruigienetworks.com

- D: Cos'è G.hn?

R: G.hn (Gigabit Home Networking) è una tecnologia che consente una connettività di rete ultraveloce e affidabile su vari mezzi di rete fisici domestici, come cavi di alimentazione, cavi coassiali e cavi a doppino intrecciato. - D: Cos'è un Domain Master (DM)?

R: Un Domain Master (DM) è responsabile del funzionamento di tutti i nodi in un dominio G.hn, incluso l'accesso ai dispositivi, la prenotazione della larghezza di banda, la registrazione e i servizi di gestione per altri domini. - D: Cos'è un End Point (EP)?

R: Un End Point (EP) si riferisce ai nodi che non appartengono ai Domain Master (DM) in un dominio G.hn. - D: Cos'è un multiplex di accesso G.hn (GAM)?

R: Un multiplex di accesso G.hn (GAM) è un dispositivo che contiene più DM e consente l'accesso a più EP.

Dichiarazione di copyright

Ruijie Networks©2023 Ruijie Networks si riserva tutti i diritti d'autore di questo documento. È vietata qualsiasi riproduzione, estrazione, backup, modifica, trasmissione, traduzione o uso commerciale di questo documento o di qualsiasi parte di questo documento, in qualsiasi forma o con qualsiasi mezzo, senza il previo consenso scritto di Ruijie Networks.

Dichiarazione di esenzione

Questo documento viene fornito "così com'è". I contenuti di questo documento sono soggetti a modifiche senza preavviso. Si prega di ottenere le informazioni più recenti tramite le reti Ruijie webluogo. Ruijie Networks si impegna a garantire l'accuratezza dei contenuti e non si assume alcuna responsabilità per perdite e danni causati da omissioni, imprecisioni o errori dei contenuti.

Prefazione

Grazie per aver utilizzato i nostri prodotti. Questo manuale corrisponde alla versione RGOS RGOS 11.4(1)B90.

Pubblico

Questo manuale è destinato a:

- Ingegneri di rete

- Ingegneri di supporto tecnico e di assistenza

- Amministratori di rete

Ottenere assistenza tecnica

- Reti Ruijie Websito: https://www.ruijienetworks.com/

- Supporto tecnico Websito: https://ruijienetworks.com/support

- Portale del caso: http://caseportal.ruijienetworks.com

- Comunità: http://community.ruijienetworks.com

- E-mail di supporto tecnico: service_rj@ruigienetworks.com

- Skype: service_rj@ruigienetworks.com

Glossario

- G.hn

Gigabit Home Networking (G.hn) è definito per operare su un mezzo di rete fisico in casa, come cavi di alimentazione, cavi coassiali e cavi a doppino intrecciato. G.hn può essere utilizzato tramite cavo fisico esistente per fornire agli utenti finali una connettività di rete ultraveloce e affidabile. - DM

Un Domain Master (DM) è responsabile del funzionamento di tutti i nodi di un dominio, ad esempio dell'accesso ai dispositivi, della prenotazione della larghezza di banda, della registrazione e del servizio di gestione per altri domini. - EP

End Point (EP) si riferisce ai nodi che non appartengono ai DM in un dominio G.hn. - Gioco d'azzardo online

G.hn access multiplex (GAM) si riferisce al dispositivo che contiene più DM e consente l'accesso a più Ep.

Simboli

Significa che il lettore prende nota. Le note contengono suggerimenti o riferimenti utili.

Significa che il lettore prende nota. Le note contengono suggerimenti o riferimenti utili. Significa che il lettore sta attento. In questa situazione, potresti fare qualcosa che potrebbe causare danni alle apparecchiature o perdita di dati.

Significa che il lettore sta attento. In questa situazione, potresti fare qualcosa che potrebbe causare danni alle apparecchiature o perdita di dati.

Web-Configurazione basata

Sopraview

Un utente accede e utilizza il file Websistema di gestione basato su uno switch che utilizza a web browser come Google e Firefox. WebLa gestione basata su principi comprende due parti: Web server e Web cliente. UN web il server è integrato in un dispositivo per ricevere ed elaborare le richieste inviate da un client (ad esample, leggere a web file o eseguire una richiesta di comando) e restituisce i risultati dell'elaborazione. In generale, a Web il cliente si riferisce a a web browser come IE.

- Attualmente, questo file è applicabile solo agli switch.

Webbasata sulla gestione

Scenario

Come mostrato nella figura seguente, un utente può accedere a una GAM con un browser su un PC per gestire e configurare il dispositivo.

Distribuzione delle funzioni

- Requisiti dell'ambiente di configurazione

Un amministratore accede a Websistema di gestione basato sull'utilizzo del web browser su un client per gestire la GAM. Generalmente, un client si riferisce a un PC. Potrebbero trattarsi anche di altri dispositivi terminali mobili come un laptop.- Navigatore: Sono supportati i browser Google Chrome e Firefox. Eccezioni come codice disordinato ed errori di formato possono verificarsi quando vengono utilizzati altri browser.

- Risoluzione: Si consiglia di impostare la risoluzione su 1024*768, 1280*1024 o 1920*1080. Eccezioni come errori di allineamento dei caratteri ed errori di formato possono verificarsi dopo aver selezionato altre risoluzioni.

- Requisiti del GAM

IL Web il servizio deve essere abilitato per lo switch. (IL Web il servizio è abilitato per impostazione predefinita e viene reindirizzato automaticamente da http a https.) Il nome utente e la password predefiniti sono entrambi admin. La password predefinita deve essere modificata dopo il primo accesso. La password deve essere formata da maiuscole, minuscole e cifre. È necessario configurare un indirizzo IP di gestione per il GAM. L'indirizzo IP di gestione predefinito è 192.168.1.200/24. Web la configurazione e la configurazione della CLI possono essere eseguite in modo sincrono.

Web la configurazione e la configurazione della CLI possono essere eseguite in modo sincrono. Si consiglia di eseguire il comando di scrittura una volta completata la configurazione della CLI. Se presente web la pagina è aperta, aggiorna questa pagina per sincronizzarla web e configurazione della CLI.

Si consiglia di eseguire il comando di scrittura una volta completata la configurazione della CLI. Se presente web la pagina è aperta, aggiorna questa pagina per sincronizzarla web e configurazione della CLI.

- Login

Digitare http://X.X.X.X (indirizzo IP gestionale) nella barra degli indirizzi di un browser e premere Invio per accedere alla pagina di login, come mostrato nella figura seguente.

Il nome utente e la password predefiniti non vengono visualizzati eseguendo il comando show running-config.

Il nome utente e la password predefiniti non vengono visualizzati eseguendo il comando show running-config. Ti verrà richiesto di modificare la password se accedi con il nome utente e la password predefiniti.

Ti verrà richiesto di modificare la password se accedi con il nome utente e la password predefiniti.

Dopo aver superato l'autenticazione, la home page del file webviene visualizzata la piattaforma di gestione basata su cloud, come mostrato nella figura seguente.

Per i dettagli sul Web pagina, vedi Web Sistema di gestione di seguito.

Per i dettagli sul Web pagina, vedi Web Sistema di gestione di seguito.

Web Sistema di gestione

Concetti di base

- Icone e pulsanti sul Web-GUI

- Operazioni di sistema

- Pannello dei dispositivi autonomi

- Operazioni del pannello

Fare clic per selezionare una porta o spostare il cursore per selezionare più porte sul pannello per modificare le porte disponibili nelle porte selezionate. Per aggiungere un'impostazione su una porta selezionata, ad esample, aggiungere la descrizione della porta, configurare il mirroring delle porte e configurare la limitazione della velocità delle porte. Le porte selezionate sono disposte nelle caselle nella sezione inferiore del pannello delle porte tramite slot. - Porti selezionati

- Pannello dei dispositivi autonomi

Caratteristiche

La tabella seguente descrive le funzioni del menu secondario a sinistra del Web pagina.

Procedura guidata

Configurare l'indirizzo IP, la maschera di sottorete/maschera di sottorete IPv6, l'indirizzo del gateway predefinito e l'indirizzo del server DNS, quindi fare clic su Salva. Se viene visualizzato il messaggio "Configurazione riuscita". viene visualizzato, l'operazione è riuscita.

Preferiti

È possibile accedere ai menu secondari tramite il menu principale Preferiti, tra cui Home page, VLAN, Porta e Riavvia.

Pagina iniziale

La configurazione del dispositivo, le informazioni di base sulla porta e le statistiche sulla porta vengono visualizzate nella home page.

VLAN

Una Virtual Local Area Network (VLAN) è una rete logica creata sulla base di una rete fisica. Una VLAN può essere classificata in reti Layer-2 del modello OSI. Una VLAN ha le stesse proprietà di una LAN comune, ad eccezione della limitazione della posizione fisica. I frame unicast, broadcast e multicast di Layer 2 vengono inoltrati e trasmessi all'interno di una VLAN, mantenendo il traffico isolato. Possiamo definire una porta come membro di una VLAN e tutti i terminali collegati a questa porta fanno parte di questa VLAN. Non è necessario regolare fisicamente la rete quando si aggiungono, rimuovono e modificano gli utenti. La comunicazione tra VLAN viene realizzata tramite dispositivi Layer-3, come mostrato nella figura seguente.

Le VLAN supportate dai prodotti Ruijie sono conformi allo standard IEEE802.1Q. Sono supportate al massimo 4094 VLAN (VLAN ID 1-4094), tra le quali la VLAN 1 non può essere eliminata.

Le VLAN supportate dai prodotti Ruijie sono conformi allo standard IEEE802.1Q. Sono supportate al massimo 4094 VLAN (VLAN ID 1-4094), tra le quali la VLAN 1 non può essere eliminata.

Una porta trunk può appartenere a più VLAN che ricevono e inviano frame appartenenti a più VLAN. Nella pagina VLAN sono disponibili due schede: Impostazioni VLAN e Porta trunk.

- Impostazioni VLAN

La figura seguente mostra la pagina Impostazioni VLAN.

- Aggiunta della VLAN

Per aggiungere una VLAN, è necessario inserire l'ID VLAN e altre informazioni come richiesto. Successivamente, fai clic su Salva. La VLAN appena aggiunta viene visualizzata nell'elenco VLAN dopo "Aggiunta riuscita". viene visualizzato il messaggio. - Modifica di una VLAN

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni della VLAN corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. La "Modifica riuscita". viene quindi visualizzato il messaggio. - Eliminazione di una VLAN

- Selezionare più VLAN dall'elenco VLAN e fare clic su Elimina VLAN selezionata per eliminare le VLAN in batch oppure fare clic su Elimina nella colonna Azione di una VLAN. Quindi, il messaggio "Sei sicuro di voler eliminare la VLAN?" È visualizzato.

- Dopo aver confermato l'operazione, viene visualizzato il messaggio "Eliminazione riuscita". È visualizzato. VLAN 1 è la VLAN predefinita e non può essere eliminata.

VLAN 1 è la VLAN di gestione predefinita. Questa VLAN può solo essere modificata e non può essere eliminata. Prima di modificare l'indirizzo IP della VLAN 1, assicurarsi che il nuovo indirizzo IP sia raggiungibile. Dopo che la modifica ha avuto esito positivo, il file web la pagina passa automaticamente alla pagina di accesso e l'utente deve effettuare nuovamente l'accesso. Se la web pagina non passa alla pagina di accesso e viene visualizzato il messaggio “pagina non trovata”, è possibile che l'indirizzo IP non sia raggiungibile. In questo caso, controlla la connessione di rete.

VLAN 1 è la VLAN di gestione predefinita. Questa VLAN può solo essere modificata e non può essere eliminata. Prima di modificare l'indirizzo IP della VLAN 1, assicurarsi che il nuovo indirizzo IP sia raggiungibile. Dopo che la modifica ha avuto esito positivo, il file web la pagina passa automaticamente alla pagina di accesso e l'utente deve effettuare nuovamente l'accesso. Se la web pagina non passa alla pagina di accesso e viene visualizzato il messaggio “pagina non trovata”, è possibile che l'indirizzo IP non sia raggiungibile. In questo caso, controlla la connessione di rete.

- Aggiunta della VLAN

- Porta del tronco

La figura seguente mostra la pagina Porta trunk.

- Aggiunta di una porta trunk

Selezionare una porta sul pannello, specificare VLAN nativa e VLAN consentita (ad esample, 3-5, 8 e 10) e fare clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio. In questo caso, la porta trunk appena aggiunta viene visualizzata nell'elenco delle porte trunk. La VLAN nativa deve essere impostata quando è configurata Consenti VLAN, altrimenti la comunicazione tra le porte G.hn sarà anomala. - Modifica di una porta trunk

Fare clic su una determinata porta di trunk nell'elenco delle porte di trunk, quindi le informazioni su questa porta di trunk verranno visualizzate nella pagina. Dopo aver modificato le informazioni, fare clic su Modifica. La configurazione viene completata quando viene visualizzato il messaggio "Configurazione riuscita". viene visualizzato il messaggio. - Eliminazione di una porta trunk

Dopo aver spostato il cursore su una porta trunk specifica nell'elenco delle porte trunk, fare clic su Elimina. Il messaggio "Sei sicuro di voler eliminare la porta del trunk?" viene quindi visualizzato. Dopo aver confermato l'operazione, un "Eliminazione riuscita". viene visualizzato il messaggio.

- Eliminazione di porte trunk in batch

Dopo aver selezionato le porte del trunk da eliminare nell'elenco delle porte del trunk, fare clic su Batch Del. Viene visualizzato il messaggio "Sei sicuro di voler eliminare le porte del trunk?" È visualizzato. Dopo aver confermato l'operazione, un "Eliminazione riuscita". viene visualizzato il messaggio.

- Aggiunta di una porta trunk

Porta

Una porta è un'entità fisica utilizzata per le connessioni sui dispositivi di rete.

- Impostazioni della porta

- Impostazioni di base della porta

Selezionare la porta per la configurazione, quindi selezionare Stato, Velocità e Modalità di lavoro. “Keep” indica che la configurazione originale viene mantenuta. Durante l'impostazione batch, è possibile selezionare "Conserva" per implementare l'impostazione batch per uno o due articoli. - Modifica di una porta

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni sulla porta corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. Un "Configurazione riuscita". viene visualizzato il messaggio. - Aggiunta di una porta SVI

Fare clic su Aggiungi SVI, inserire l'ID VLAN, l'indirizzo IP e la maschera di sottorete e fare clic su Salva. Un "Configurazione riuscita". viene visualizzato il messaggio. - Dettaglio

Fare clic su Dettagli nella colonna Azione dell'elenco Porta L2 per verificare le informazioni di una porta, tra cui Stato porta, Impostazioni velocità, Velocità effettiva, Modalità di lavoro, Modalità di lavoro effettiva e Mezzo. - Eliminazione della porta L3

Fare clic su Elimina nella colonna Azione dell'elenco Porta L3 e fare clic su OK nella finestra di conferma.

- Impostazioni di base della porta

- Porta aggregata

La figura seguente mostra la pagina Porta aggregata.

- Aggiunta di una porta aggregata

Dopo aver specificato l'ID porta aggregata e selezionato la porta membro, fare clic su Aggiungi. Un "Configurazione riuscita". viene visualizzato il messaggio. La porta aggregata appena aggiunta viene visualizzata sul pannello. - Modifica di una porta aggregata

Le porte aggregate visualizzate sul pannello sono porte non disponibili. Per modificarli, è possibile fare clic su una determinata porta aggregata nell'elenco delle porte aggregate. Successivamente, la porta membro diventa una porta selezionata. Fare clic su questa porta per deselezionarla. Successivamente, puoi fare clic su Modifica per modificare la porta aggregata. - Eliminazione di una porta aggregata

Dopo aver spostato il cursore su una porta aggregata nell'elenco delle porte aggregate e aver fatto clic su Elimina, viene visualizzato il messaggio "Sei sicuro di voler eliminare la porta aggregata?" È visualizzato. Dopo aver confermato l'operazione, la porta aggregata diventa una porta disponibile sulla centrale. - Eliminazione di porte aggregate in batch

Dopo aver selezionato le porte aggregate da eliminare nell'elenco delle porte aggregate e aver fatto clic su Elimina batch, verrà visualizzato il messaggio "Sei sicuro di voler eliminare la porta aggregata?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, queste porte aggregate diventano porte disponibili sulla centrale.

La porta abilitata con controllo ARP, anti-ARP spoofing o VLAN MAC e la porta di monitoraggio nel mirroring delle porte non può essere aggiunta alla porta aggregata. Vengono visualizzate come porte non disponibili sul pannello. Dopo aver spostato il cursore su una porta non disponibile, viene visualizzato un messaggio per indicare che una funzione è stata abilitata per la porta, quindi la porta non è disponibile.

La porta abilitata con controllo ARP, anti-ARP spoofing o VLAN MAC e la porta di monitoraggio nel mirroring delle porte non può essere aggiunta alla porta aggregata. Vengono visualizzate come porte non disponibili sul pannello. Dopo aver spostato il cursore su una porta non disponibile, viene visualizzato un messaggio per indicare che una funzione è stata abilitata per la porta, quindi la porta non è disponibile. Le porte G.hn non possono fungere da porte aggregate.

Le porte G.hn non possono fungere da porte aggregate.

- Aggiunta di una porta aggregata

- Port Mirroring

La figura seguente mostra la pagina Mirroring delle porte.

Inizialmente, la pagina Mirroring delle porte è in stato di modifica poiché è consentito impostare solo una porta di mirroring su Web. Nella pagina sono disponibili due pannelli. La porta selezionata dal pannello superiore fungerà da porta di origine (sono consentite porte con mirroring, più porte con mirroring). Dal pannello inferiore è possibile selezionare una sola porta da utilizzare come porta di destinazione (porta mirroring). Dopo aver selezionato o modificato una porta sul pannello, fare clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio. Lo stato corrente del mirroring delle porte viene visualizzato sul pannello, che è in stato di modifica. Se non si desidera modificare una porta dopo averla modificata, fare clic su Aggiorna per fare in modo che il pannello visualizzi lo stato corrente del mirroring delle porte.

Lo stato corrente del mirroring delle porte viene visualizzato sul pannello, che è in stato di modifica. Se non si desidera modificare una porta dopo averla modificata, fare clic su Aggiorna per fare in modo che il pannello visualizzi lo stato corrente del mirroring delle porte. La porta membro della porta aggregata non può fungere da porta di destinazione o di origine. Una porta non può fungere contemporaneamente da porta di destinazione e da porta di origine. I porti G.hn non possono fungere da porti di destinazione.

La porta membro della porta aggregata non può fungere da porta di destinazione o di origine. Una porta non può fungere contemporaneamente da porta di destinazione e da porta di origine. I porti G.hn non possono fungere da porti di destinazione.

Ricomincia

La figura seguente mostra la pagina di riavvio.

Dopo aver fatto clic su Riavvia, viene visualizzato il messaggio "Sei sicuro di voler riavviare il dispositivo?" È visualizzato. Dopo aver confermato l'operazione, il dispositivo viene riavviato. Il riavvio richiede diversi minuti. Per favore sii paziente. La pagina viene aggiornata automaticamente dopo il riavvio del dispositivo.

Rete

È possibile accedere ai menu secondari tramite il menu principale Rete, inclusi Indirizzo MAC e RLDP.

Indirizzo MAC

Un indirizzo MAC (indirizzo MAC) di un computer è un identificatore univoco assegnato alle interfacce di rete per le comunicazioni a livello di collegamento dati di un segmento di rete. Gli indirizzi MAC vengono utilizzati come indirizzo di rete per la maggior parte delle tecnologie di rete IEEE 802, inclusi Ethernet e Wi-Fi. Logicamente, gli indirizzi MAC vengono utilizzati nel sottolivello del protocollo di controllo dell'accesso ai media del modello di riferimento OSI. Un indirizzo statico è un indirizzo MAC configurato manualmente. Un indirizzo statico è identico a un indirizzo dinamico in termini di funzioni. Tuttavia, puoi solo aggiungere ed eliminare manualmente un indirizzo statico anziché apprendere e invecchiare un indirizzo statico. Nella configurazione viene memorizzato un indirizzo statico file e non andranno persi anche se il dispositivo si riavvia. Configurando manualmente l'indirizzo statico è possibile associare l'indirizzo MAC del dispositivo di rete all'interfaccia nella tabella degli indirizzi MAC. Un indirizzo di filtraggio è un indirizzo MAC configurato manualmente. Quando un dispositivo riceve i pacchetti da un indirizzo di filtraggio, li scarterà direttamente. Puoi solo aggiungere ed eliminare manualmente un indirizzo di filtro anziché obsolerlo. Nella configurazione è memorizzato un indirizzo di filtraggio file e non andranno persi anche se il dispositivo si riavvia. Se desideri che il dispositivo filtri alcuni utenti non validi, puoi specificare i loro indirizzi MAC di origine come indirizzi di filtro. Di conseguenza, questi utenti non validi non possono comunicare con l'esterno attraverso il dispositivo. Nella pagina Indirizzo MAC sono disponibili due schede: Impostazioni indirizzo statico e Impostazioni indirizzo filtro.

- Impostazioni dell'indirizzo statico

- Aggiunta di indirizzi statici

Per aggiungere un indirizzo statico, inserire l'indirizzo MAC, l'ID VLAN e selezionare una porta, quindi fare clic su Salva. L'indirizzo statico appena aggiunto viene visualizzato nell'elenco degli indirizzi dopo la "Configurazione riuscita". viene visualizzato il messaggio.

- Eliminazione di un indirizzo statico

- È possibile selezionare più indirizzi statici e fare clic su Elimina indirizzo statico per eliminare gli indirizzi in batch.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare l'indirizzo statico?" È visualizzato. Dopo aver confermato l'operazione, un "Eliminazione riuscita". viene visualizzato il messaggio.

- Aggiunta di indirizzi statici

- Filtraggio delle impostazioni degli indirizzi

- Aggiunta dell'indirizzo di filtraggio

Per aggiungere un indirizzo di filtraggio, inserire l'indirizzo MAC e l'ID VLAN, quindi fare clic su Salva. L'indirizzo di filtraggio appena aggiunto viene visualizzato nell'elenco degli indirizzi dopo il messaggio "Configurazione riuscita". viene visualizzato il messaggio.

- Modifica dell'indirizzo di filtraggio

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni sull'indirizzo di filtraggio corrispondente. Dopo aver modificato le informazioni, fare clic su Salva, "Configurazione riuscita". viene quindi visualizzato il messaggio.

- Eliminazione dell'indirizzo di filtraggio

- È possibile selezionare più indirizzi di filtro e fare clic su Elimina indirizzo filtro per eliminare in batch gli indirizzi.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare l'indirizzo del filtro?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, verrà visualizzato il messaggio "Eliminazione riuscita". viene visualizzato il messaggio.

- È possibile selezionare più indirizzi di filtro e fare clic su Elimina indirizzo filtro per eliminare in batch gli indirizzi.

- Aggiunta dell'indirizzo di filtraggio

RLDP

Il Rapid Link Detection Protocol (RLDP) consente di rilevare rapidamente i guasti del collegamento unidirezionale, i guasti dell'inoltro direzionale e i guasti del loop downlink di una rete Ethernet. Quando viene rilevato un guasto, le porte pertinenti verranno chiuse automaticamente in base alla configurazione del trattamento del guasto oppure all'utente verrà notificato di chiudere manualmente le porte per evitare un inoltro del flusso errato o un loop Ethernet di livello 2.

![]() RLDP non è supportato sulle porte G.hn.

RLDP non è supportato sulle porte G.hn.

- Impostazioni RLDP

- Configurazione Globale

Abilita/disabilita RLDP attivando/disattivando l'interruttore. Dopo aver impostato l'intervallo e il conteggio di rilevamento, fare clic su Salva. Viene visualizzato il messaggio "Configurazione riuscita".

- Aggiunta di porte RLDP

Selezionare la modalità di rilevamento, la modalità di risoluzione dei problemi e la porta. Successivamente, fai clic su Salva. La porta RLDP appena aggiunta viene visualizzata nell'elenco delle porte RLDP dopo il messaggio "Configurazione riuscita". È visualizzato.

- Modifica delle porte RLDP

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni sulla porta RLDP corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. Un "Modifica riuscita". viene visualizzato il messaggio.

- Eliminazione della porta RLDP

- È possibile selezionare più porte RLDP dall'elenco delle porte RLDP. Fare clic su Elimina porta selezionata per eliminare in batch le porte RLDP.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare l'elemento?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, viene visualizzato il messaggio "Eliminazione riuscita". viene visualizzato il messaggio.

- È possibile selezionare più porte RLDP dall'elenco delle porte RLDP. Fare clic su Elimina porta selezionata per eliminare in batch le porte RLDP.

- Configurazione Globale

Sicurezza

È possibile accedere ai menu secondari tramite il menu Sicurezza principale che include Anti-ARP-Attack e Storm Control.

Anti-ARP-Attacco

È possibile controllare le voci ARP e associare indirizzi statici.

- Voci ARP

- Rilegatura dinamica > Rilegatura statica

- Selezionare più voci e fare clic su Associazione dinamica >> Associazione statica sopra l'elenco.

- (2) Fare clic su Associazione dinamica >> Associazione statica nella colonna Azione.

- Selezionare più voci e fare clic su Associazione dinamica >> Associazione statica sopra l'elenco.

- Rimuovi il legame statico

- Seleziona più voci e fai clic su Rimuovi associazione statica sopra l'elenco.

- Fare clic su Rimuovi associazione statica nella colonna Azione.

- Seleziona più voci e fai clic su Rimuovi associazione statica sopra l'elenco.

- Rilegatura manuale

- Fare clic su Associazione manuale sopra l'elenco.

- Immettere gli indirizzi IP e MAC e fare clic su OK. La voce viene visualizzata nell'elenco

- Fare clic su Associazione manuale sopra l'elenco.

- Rilegatura dinamica > Rilegatura statica

Controllo della tempesta

Quando una rete locale (LAN) presenta flussi di dati broadcast in eccesso, flussi di dati multicast o flussi di dati unicast sconosciuti, la velocità della rete rallenterà e la trasmissione dei pacchetti avrà una maggiore probabilità di timeout. Questa situazione è chiamata tempesta LAN. Potrebbe verificarsi una tempesta quando l'esecuzione del protocollo della topologia o la configurazione della rete non sono corrette. Il controllo Storm può essere implementato per limitare i flussi di dati broadcast, i flussi di dati multicast o i flussi di dati unicast sconosciuti. Se la velocità dei flussi di dati ricevuti da una porta del dispositivo rientra nella soglia di larghezza di banda configurata, nella soglia di pacchetti al secondo o nella soglia di kilobit al secondo, i flussi di dati possono passare. Se la velocità supera le soglie, i flussi di dati in eccesso vengono scartati finché la velocità non rientra nelle soglie. Ciò impedisce ai dati Flood di entrare nella LAN causando una tempesta.

La figura seguente mostra la pagina Impostazioni controllo Storm.

- Aggiunta di porte per il controllo delle tempeste

Per aggiungere una porta di controllo Storm, è necessario impostare almeno Broadcast, Unicast o Multicast. Successivamente, fai clic su Salva. La porta Storm Control appena aggiunta viene visualizzata nell'elenco Storm Control dopo il messaggio "Configurazione riuscita". viene visualizzato il messaggio.

- Modifica delle porte di controllo Storm

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina verranno visualizzate le informazioni sulla porta Storm Control corrispondente.

Dopo aver modificato le informazioni, fare clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio.

- Eliminazione delle porte di controllo Storm

- È possibile selezionare più porte dall'elenco delle porte di controllo Storm. Fare clic su Elimina porta selezionata per eliminare in batch le porte.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare la porta?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, viene visualizzato il messaggio "Eliminazione riuscita". viene visualizzato il messaggio.

- È possibile selezionare più porte dall'elenco delle porte di controllo Storm. Fare clic su Elimina porta selezionata per eliminare in batch le porte.

- Eliminazione delle porte di controllo Storm

Avanzato

Protezione del porto

In alcuni ambienti applicativi è necessario che la comunicazione tra alcune porte sia bloccata. A questo scopo è possibile configurare alcune porte come porte protette. Dopo aver configurato le porte come porte protette, le porte protette non possono comunicare tra loro, ma possono comunicare con porte non protette. Le porte protette funzionano in entrambe le due modalità. Nella prima modalità, la commutazione L2 è bloccata ma è consentito l'instradamento tra porte protette. Nella seconda modalità, sia la commutazione L2 che il routing L3 sono bloccati tra le porte protette. Se una porta protetta supporta entrambe le modalità, per impostazione predefinita viene utilizzata la prima modalità.

Quando una porta aggregata è configurata come porta protetta, tutte le sue porte membro sono configurate come porte protette. Per impostazione predefinita, le porte G.hn sono impostate su porte protette. Si consiglia di non impostare le porte G.hn su porte non protette. La figura seguente mostra la pagina Impostazioni di protezione porta.

Per impostare una porta come porta di protezione, selezionare una porta sul pannello e fare clic su Salva. Il messaggio "Salvataggio riuscito". viene visualizzato il messaggio.

LCA

L'elenco di controllo degli accessi (ACL) è anche chiamato elenco di accessi o firewall. L'ACL definisce le regole per determinare se inoltrare o eliminare i pacchetti di dati che arrivano a un'interfaccia di rete.

Le ACL delle basi temporali sono elenchi di accesso che consentono di limitare o consentire risorse in base a periodi di tempo.

- Elenco ACL

La figura seguente mostra la pagina Elenco ACL.

- Aggiunta di ACL

Per aggiungere un ACL, fare clic su Aggiungi ACL ed eseguire le impostazioni nella pagina visualizzata (l'elenco ACL è obbligatorio). Successivamente, fare clic su OK. Se "Aggiunta riuscita". viene visualizzato il messaggio, l'operazione di aggiunta è riuscita. In questo caso, l'ACL appena aggiunto viene visualizzato nell'elenco a discesa Elenco ACL.

- Eliminazione degli ACL

Selezionare l'ACL da eliminare dall'elenco a discesa Elenco ACL e fare clic su Elimina ACL.

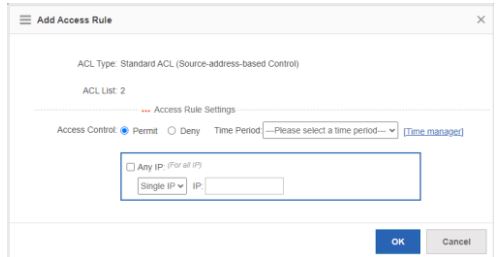

- Aggiunta di regole di accesso

Per aggiungere una regola ACL, è necessario selezionare il tipo di controllo dell'accesso, il protocollo, l'ora di validità e l'indirizzo IP. Successivamente, fai clic su Salva. La regola ACL appena aggiunta viene visualizzata nell'elenco delle regole ACL dopo "Aggiunta riuscita". viene visualizzato il messaggio.

- Modifica delle regole di accesso

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni della regola ACL corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. La "Modifica riuscita". viene visualizzato il messaggio.

- Eliminazione delle regole di accesso

- È possibile selezionare più regole di accesso dall'elenco delle regole ACL. Fare clic su Elimina regola di accesso selezionata per eliminare in batch le regole di accesso.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare la regola di accesso?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, un "Eliminazione riuscita". viene visualizzato il messaggio.

- Spostamento delle regole di accesso

Immettere il numero di serie dell'ACL da spostare e fare clic su Sposta. L’“Operazione è riuscita”. viene visualizzato il messaggio.

- Aggiunta di ACL

- Tempo ACL

La figura seguente mostra la pagina Ora ACL.

- Aggiunta dell'ora ACL

Per aggiungere un'ora ACL, è necessario configurare Oggetto tempo, Giorno e Periodo di tempo. Successivamente, fai clic su Salva. L'ora ACL appena aggiunta viene visualizzata nell'elenco dell'ora ACL dopo il messaggio "Salvataggio riuscito". viene visualizzato il messaggio.

- Modifica dell'ora ACL

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni sull'ora ACL corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. Un "Salvataggio riuscito". viene visualizzato il messaggio.

- Eliminazione dell'ora ACL

Selezionare più oggetti temporali nell'elenco temporale ACL. Fare clic su Elimina oggetto temporale selezionato per eliminare in batch gli oggetti temporali.

- Aggiunta dell'ora ACL

- Applicazione ACL

La figura seguente mostra la pagina Applicazione ACL.

- Aggiungi l'applicazione ACL

Per aggiungere un'applicazione ACL, è necessario impostare l'ora dell'applicazione ACL e selezionare ACL, direzione di filtraggio e porta. Successivamente, fai clic su Salva. L'applicazione ACL appena aggiunta viene visualizzata nell'elenco delle applicazioni ACL dopo il messaggio "Configurazione riuscita". viene visualizzato il messaggio.

- Modifica dell'applicazione ACL

Dopo aver fatto clic su Modifica nella colonna Azione, nella pagina vengono visualizzate le informazioni dell'applicazione ACL corrispondente. Dopo aver modificato le informazioni, fare clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio.

- Eliminazione dell'applicazione ACL

- È possibile selezionare più porte dall'elenco delle applicazioni ACL. Fare clic su Elimina porta per eliminare in batch le porte.

- Dopo aver fatto clic su Elimina nella colonna Azione, verrà visualizzato il messaggio "Sei sicuro di voler eliminare l'applicazione ACL?" viene visualizzato il messaggio. Dopo aver confermato l'operazione, viene visualizzato il messaggio "Eliminazione riuscita". viene visualizzato il messaggio.

- È possibile selezionare più porte dall'elenco delle applicazioni ACL. Fare clic su Elimina porta per eliminare in batch le porte.

- Aggiungi l'applicazione ACL

Qualità del servizio

QoS (Quality of Service) è un insieme di tecnologie che funzionano su una rete per garantirne la capacità di offrire comunicazioni di rete di buona qualità. Con la configurazione del QoS nell'ambiente di rete, aumenta la prevedibilità delle prestazioni di rete, rende efficace l'allocazione della larghezza di banda della rete e utilizza le risorse di rete in modo più razionale.

- Impostazioni della classe

La figura seguente mostra la pagina Impostazioni Classe.

- Aggiungi classe

Fare clic su "Aggiungi classe" e specificare il nome della classe e l'elenco ACL. Quindi, fare clic su "Salva". Se viene visualizzato il messaggio "Aggiunta riuscita", la configurazione è completa.

- Elimina classe

Selezionare una o più classi da eliminare, quindi fare clic su Elimina classe selezionata.

Puoi anche eliminare il pulsante Elimina nella colonna Azione di una classe da eliminare per eliminarla.

- Modifica classe

Fare clic sul pulsante Modifica nella colonna Azione della classe da modificare. Dopo averlo modificato, fai clic su Salva.

- Aggiungi classe

- Impostazioni dei criteri

La figura seguente mostra la pagina Impostazioni policy.

- Aggiungi una politica

Fare clic su Aggiungi politica. Quindi, specifica il nome della policy e fai clic su Salva. Se viene visualizzato il messaggio "Aggiunta riuscita". viene visualizzato il messaggio, l'operazione è completata.

- Elimina politica

Selezionare la policy da eliminare e fare clic su Elimina policy.

- Aggiungi regola politica

Fare clic su Aggiungi regola policy per aggiungere una regola per una policy. Specificare il nome della policy, la larghezza di banda, il traffico burst, l'eliminazione delle violazioni dei limiti e l'elenco delle classi, quindi fare clic su Salva.

- Elimina regola policy

Fare clic sulla regola dei criteri da eliminare, quindi su Elimina regola selezionata.

- Aggiungi una politica

- Impostazioni di flusso

La pagina seguente visualizza le Impostazioni del flusso.

- Aggiungi porte

Fare clic su Aggiungi porta per applicare una policy alla porta. Quindi, specificare la direzione di limitazione della velocità, la modalità di attendibilità, l'elenco delle policy e selezionare la porta a cui viene applicata la policy. Successivamente, fai clic su Salva.

- Elimina porte

Fare clic sulle porte da eliminare, quindi su Elimina porta selezionata per eliminare la porta a cui è applicata la policy.

- Aggiungi porte

Sistema

La pagina di gestione del sistema consente di eseguire impostazioni di sistema, aggiornamento del sistema e gestione della configurazione e configurare le autorizzazioni di amministratore.

Impostazioni di sistema

Nella pagina delle impostazioni di sistema sono disponibili cinque schede: Ora sistema, Password, Riavvia, Reimposta, Web Controllo degli accessi e SNMP.

- Ora di sistema

L'orologio di sistema del dispositivo di rete registra l'ora degli eventi sul dispositivo. Per esample, l'ora mostrata nei registri di sistema viene ottenuta dall'orologio di sistema. L'ora viene registrata nel formato anno-mese-giorno, ora:minuto:secondo, giorno della settimana. Quando si utilizza un dispositivo di rete per la prima volta, impostare manualmente l'orologio di sistema sulla data e l'ora correnti.

La figura seguente mostra la pagina Ora di sistema.

Nella pagina viene visualizzata l'ora corrente del sistema. L'ora corrente del sistema può essere impostata manualmente. In alternativa, è possibile selezionare Sincronizza automaticamente con un server di riferimento ora Internet per impostare l'ora. Successivamente, fai clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio.

Quando l'indirizzo IP di gestione cambia, è necessario assicurarsi che il nuovo indirizzo IP sia raggiungibile. Altrimenti non potrai accedere a Websistema di gestione basato.

Quando l'indirizzo IP di gestione cambia, è necessario assicurarsi che il nuovo indirizzo IP sia raggiungibile. Altrimenti non potrai accedere a Websistema di gestione basato. - Password

La figura seguente mostra la pagina Password.

- Modifica del WebPassword NMS basata su NMS

Per modificare a Web password utente, inserire la vecchia password e inserire due volte la nuova password. Quando viene inserita una vecchia password errata, il messaggio “Vecchia password errata” viene visualizzato in rosso. In questo caso, inserisci una vecchia password corretta e fai clic su Salva.

Quando si cambia il Web password di gestione, la password di abilitazione viene modificata di conseguenza per impostazione predefinita.

Quando si cambia il Web password di gestione, la password di abilitazione viene modificata di conseguenza per impostazione predefinita.

- Modifica del WebPassword NMS basata su NMS

- Ripristina impostazioni di fabbrica

La figura seguente mostra la pagina Reset.

- Importazione/esportazione delle configurazioni

Le configurazioni possono essere importate per modificare le configurazioni del dispositivo. Riavviare il dispositivo per installare la nuova configurazione. La configurazione corrente può essere esportata come backup. - Ripristino delle impostazioni di fabbrica

Fare clic su Ripristina impostazioni di fabbrica per ripristinare la configurazione corrente alle impostazioni di fabbrica.

- Importazione/esportazione delle configurazioni

- Web Controllo degli accessi

La figura seguente mostra il file Web Pagina Controllo accessi.

Specificare Web Porta di accesso (obbligatoria) e specificare Timeout accesso e Posizione dispositivo come richiesto. Successivamente, fai clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio. - SNMP

Il Simple Network Management Protocol (SNMP) è di gran lunga il protocollo dominante nella gestione della rete. Questo protocollo (SNMP) è stato progettato per essere uno strumento di gestione di rete di base facilmente implementabile che potrebbe essere utilizzato per soddisfare le esigenze di gestione della rete. Si chiama Simple Network Management Protocol poiché è davvero facile da capire. Una delle ragioni principali della sua diffusa accettazione, oltre ad essere il principale standard Internet per la gestione della rete, è la sua relativa semplicità. Esistono diverse versioni di SNMP, come SNMP V1, SNMP V2c e SNMP V3.

La figura seguente mostra la pagina SNMP.

In questa pagina, Versione SNMP, Posizione dispositivo, Password SNMP e Password trap sono obbligatori mentre gli altri parametri sono facoltativi. Dopo l'impostazione, fare clic su Salva. La "Configurazione è riuscita". viene visualizzato il messaggio.

Aggiornamento del sistema

- Aggiornamento locale

La figura seguente mostra la pagina di aggiornamento locale.

Clic file…, seleziona un contenitore file memorizzati localmente e fare clic su Aggiorna per avviare l'aggiornamento locale.

Registrazione del sistema

Cambiamenti di stato (come collegamento su e giù) o eventi anomali possono verificarsi in qualsiasi momento. I prodotti Ruijie forniscono il meccanismo syslog per generare automaticamente messaggi (pacchetti di log) in formato fisso al cambiamento di stato o al verificarsi di eventi. Questi messaggi vengono visualizzati sulle finestre correlate come la Console o il terminale di monitoraggio, registrati su supporti come il buffer di memoria o il registro fileo inviato a un gruppo di server di registro sulla rete in modo che l'amministratore possa analizzare le prestazioni della rete e identificare gli errori in base a questi pacchetti di registro. I pacchetti di log possono essere aggiunti con l'orarioampe numeri di sequenza e classificati in base al livello di gravità in modo che l'amministratore possa leggere e gestire comodamente i pacchetti di registro.

Nella pagina del registro di sistema sono disponibili due schede: Impostazioni server di registro e Visualizza registro di sistema.

- Impostazioni del server di registro

La figura seguente mostra la pagina Impostazioni server di registro.

Imposta vari parametri come l'indirizzo IP del server e il livello di registrazione. Il dispositivo invia il registro SYSLOG al server corrispondente al termine della configurazione. - Visualizza registro di sistema

La figura seguente mostra la pagina Visualizza registro di sistema.

Le informazioni del registro corrente vengono visualizzate nella casella di testo. Fare clic su Aggiorna registro per aggiornare le informazioni del registro.

Rilevamento della rete

Nella pagina di rilevamento della connessione di rete sono disponibili tre schede: Ping, Tracert e Raccolta.

- Segnale acustico

Lo strumento ping invia un messaggio di richiesta ICMP (Internet Control Message Protocol) all'host di destinazione per richiedere un messaggio di risposta ICMP Echo. In questo modo, lo strumento ping determina il ritardo e la connettività tra i due dispositivi di rete.

La figura seguente mostra la pagina Ping.

Immettere l'indirizzo IP di destinazione e fare clic su Rileva. Il risultato del rilevamento viene quindi visualizzato nella casella di testo. - Tracciare

Lo strumento tracert invia messaggi ICMP (Internet Control Message Protocol) agli hot di destinazione per richiedere messaggi ICMP Echo Reply per identificare tutti gli hop successivi di due dispositivi.

- Collezione

Fare clic su Raccolta con un clic per raccogliere le informazioni sull'errore per la risoluzione dei problemi.

Web Interfaccia a riga di comando

La pagina simula la CLI. Immettere i comandi CLI e premere Invio o fare clic su Invia. Completamento tramite tabulazione e "?" il comando è supportato.

Versione del documento: V1.0

Data: 2023.12.08

Copyright © 2023 Reti Ruijie

Documenti / Risorse

|

Unità della linea telefonica principale HS2310 di Ruijie Networks [pdf] Guida utente HS2310 Unità di linea telefonica principale, HS2310, Unità di linea telefonica principale, Unità di linea telefonica, Unità di linea |